お疲れ様です。

しらせです。

Cloudflareから提供されている「Cloudflare Zero Trust」を試してみます。

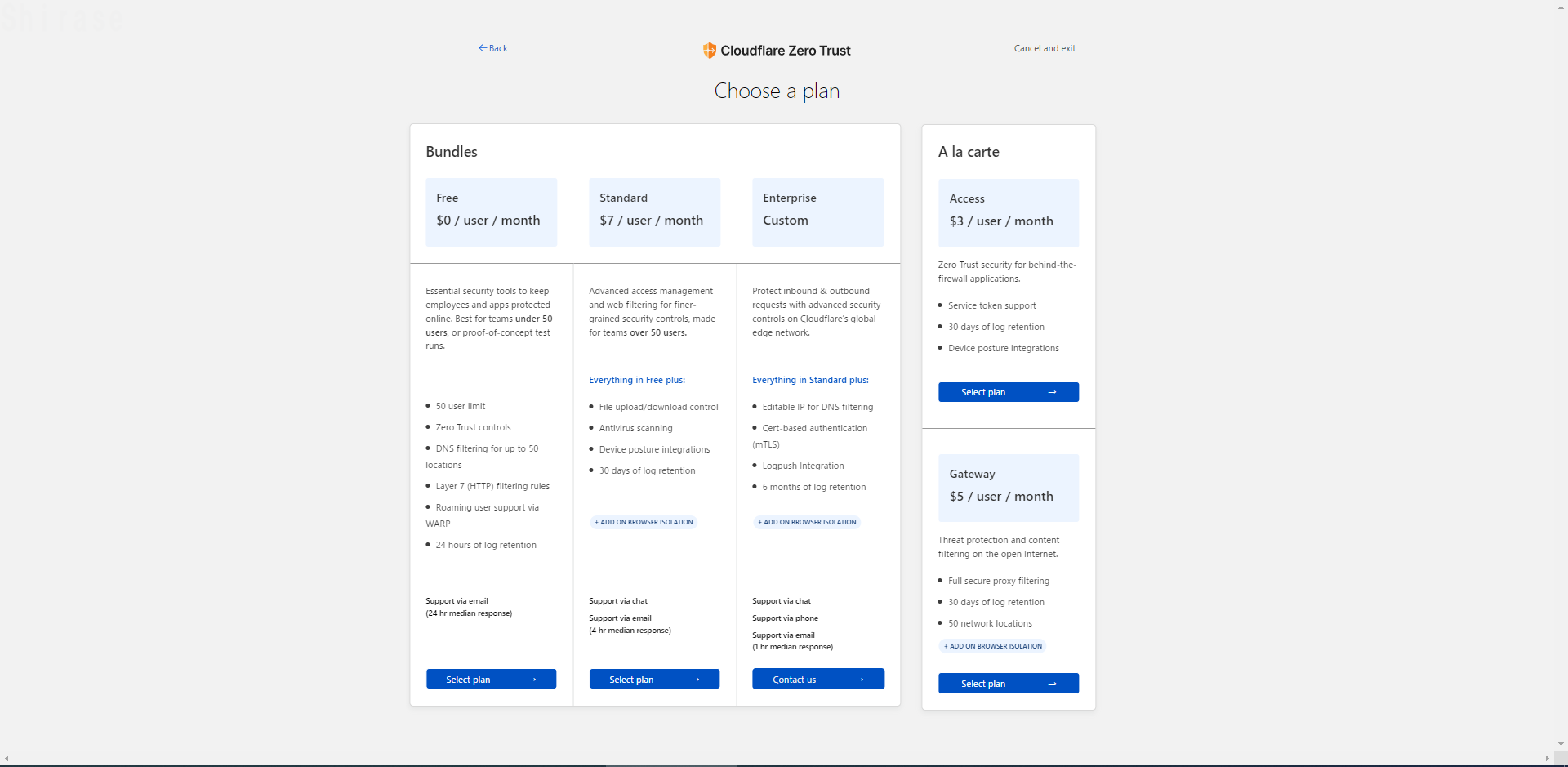

Freeプランではなんと50ユーザーまで無料で使えます。

境界型ネットワークセキュリティに代わる新しいアーキテクチャを試してみます。

もくじ

サインアップ

まずはアカウントを作成するためにサインアップを行います。

以下、一部Google翻訳で表示しているものがあります。

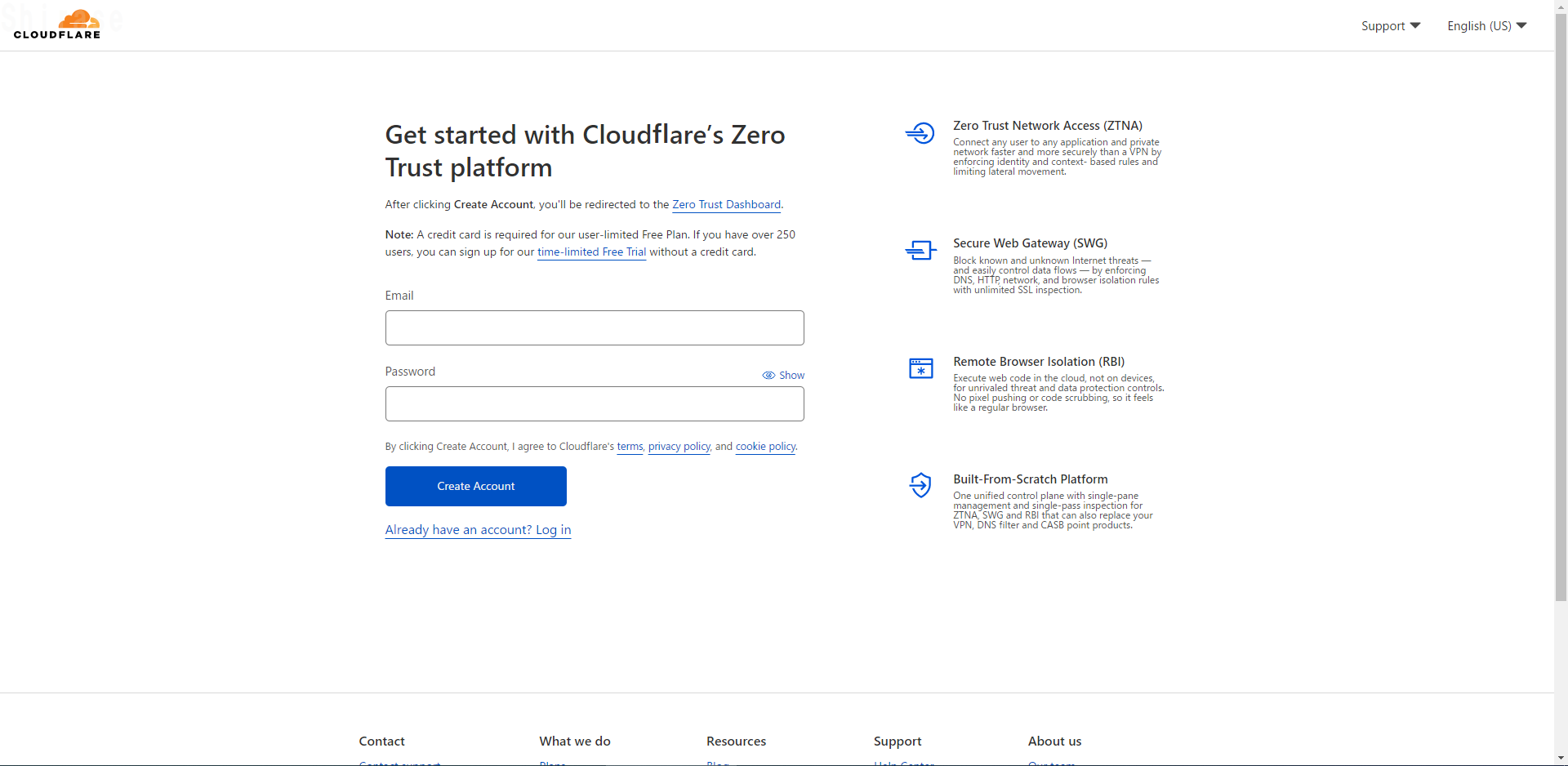

サインアップページからメールアドレスとパスワードを指定して「Create Account」をクリック。

Get started with Cloudflare

https://dash.cloudflare.com/sign-up

Wlcome to Cloudflare Zero Trus! 画面で「Next」

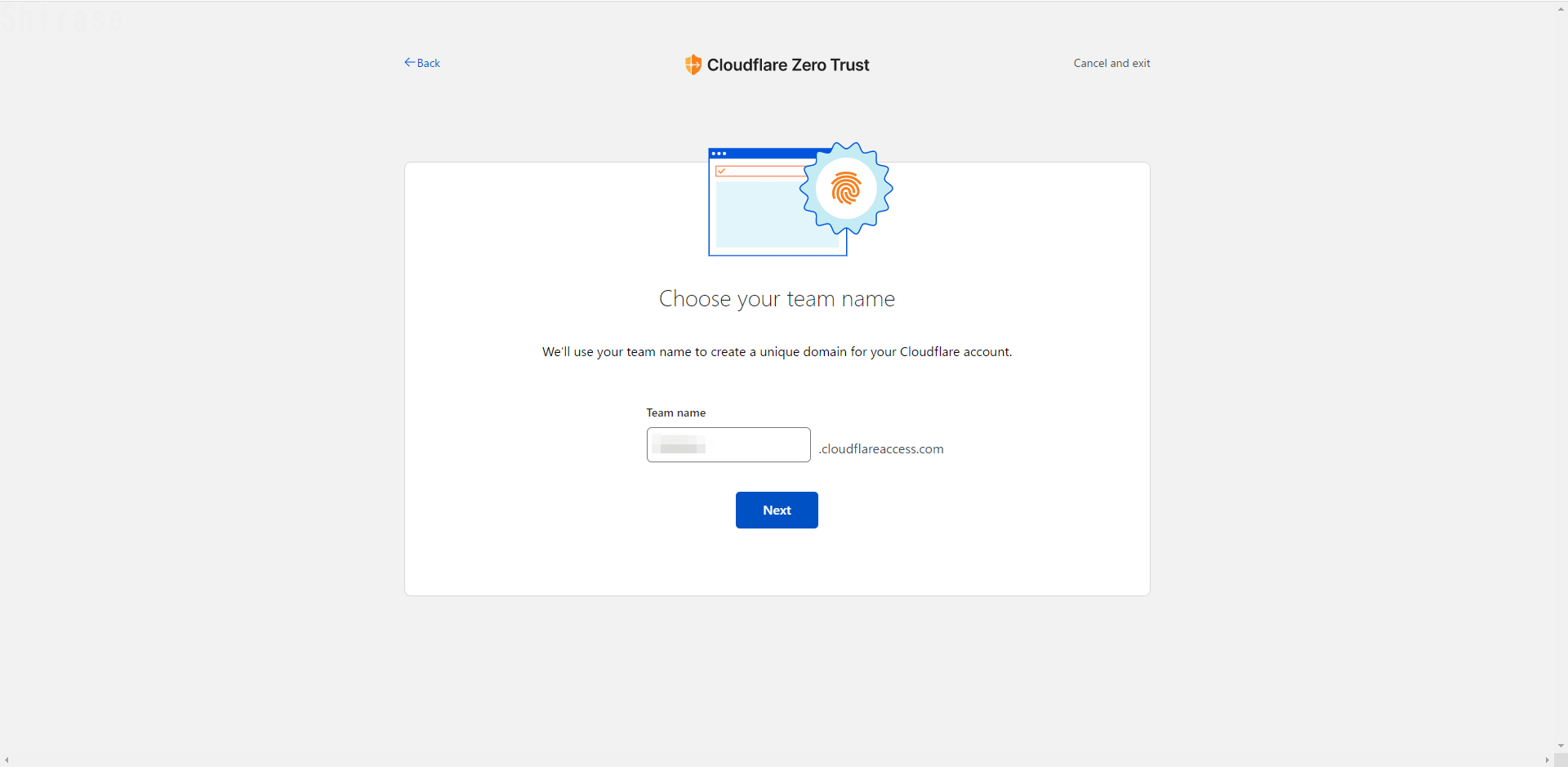

「チーム名」を決めます。

この後クライアントPCが参加する際にも必要になるテナント全体を示すものです。

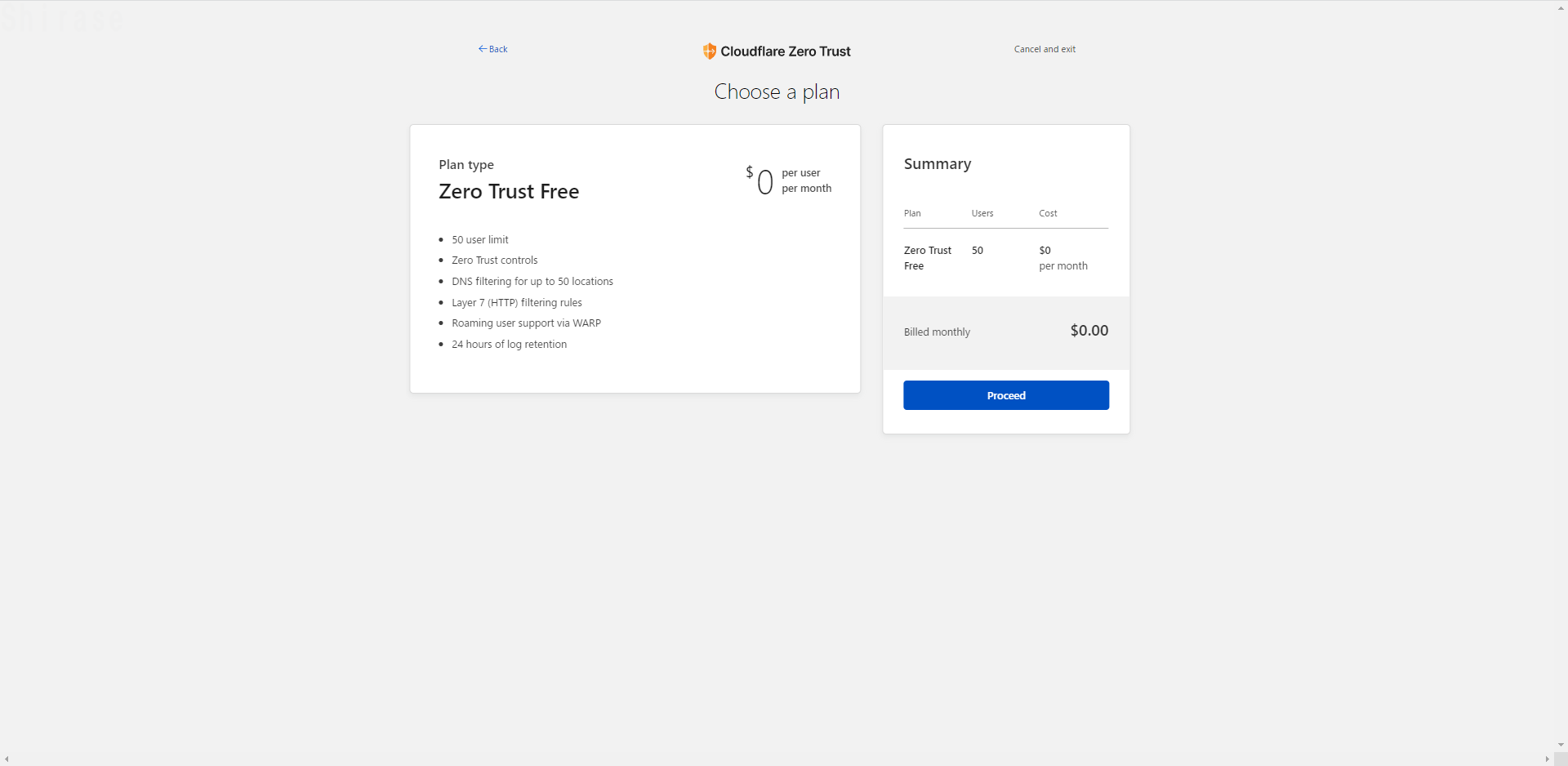

左側にあるFreeプランを選択します。

料金は$0.00になっていますのでそのまま「Proceed」

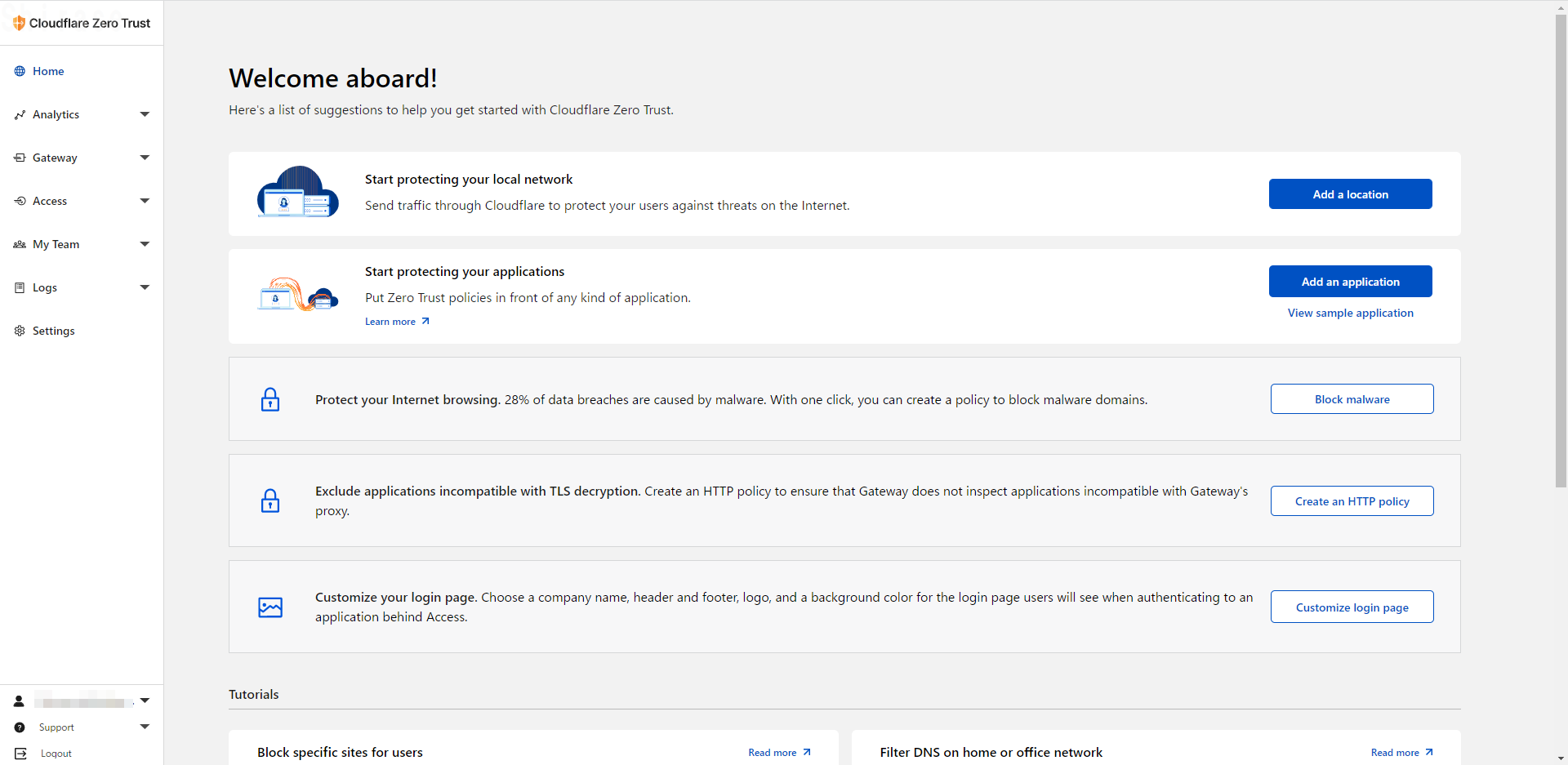

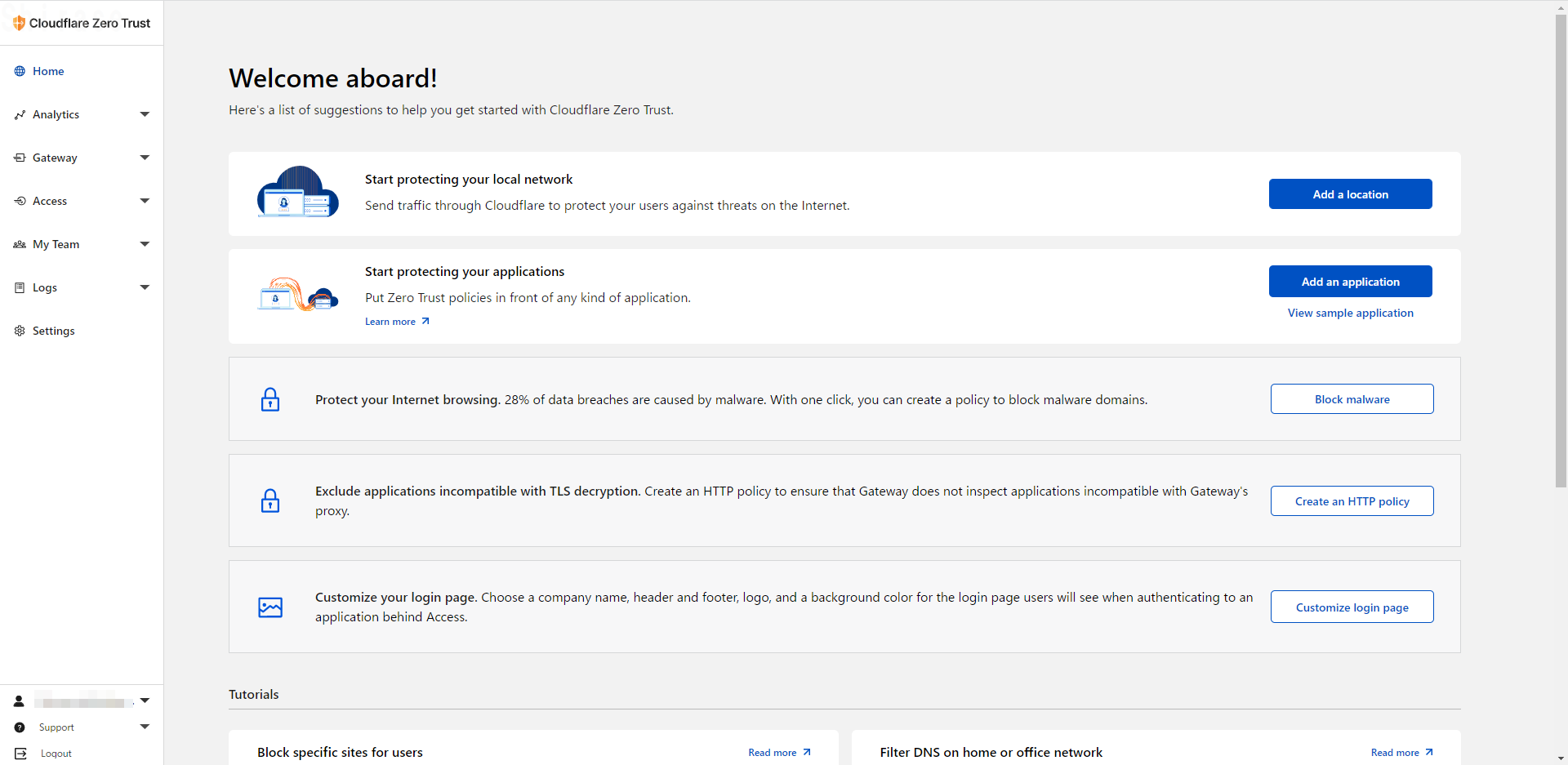

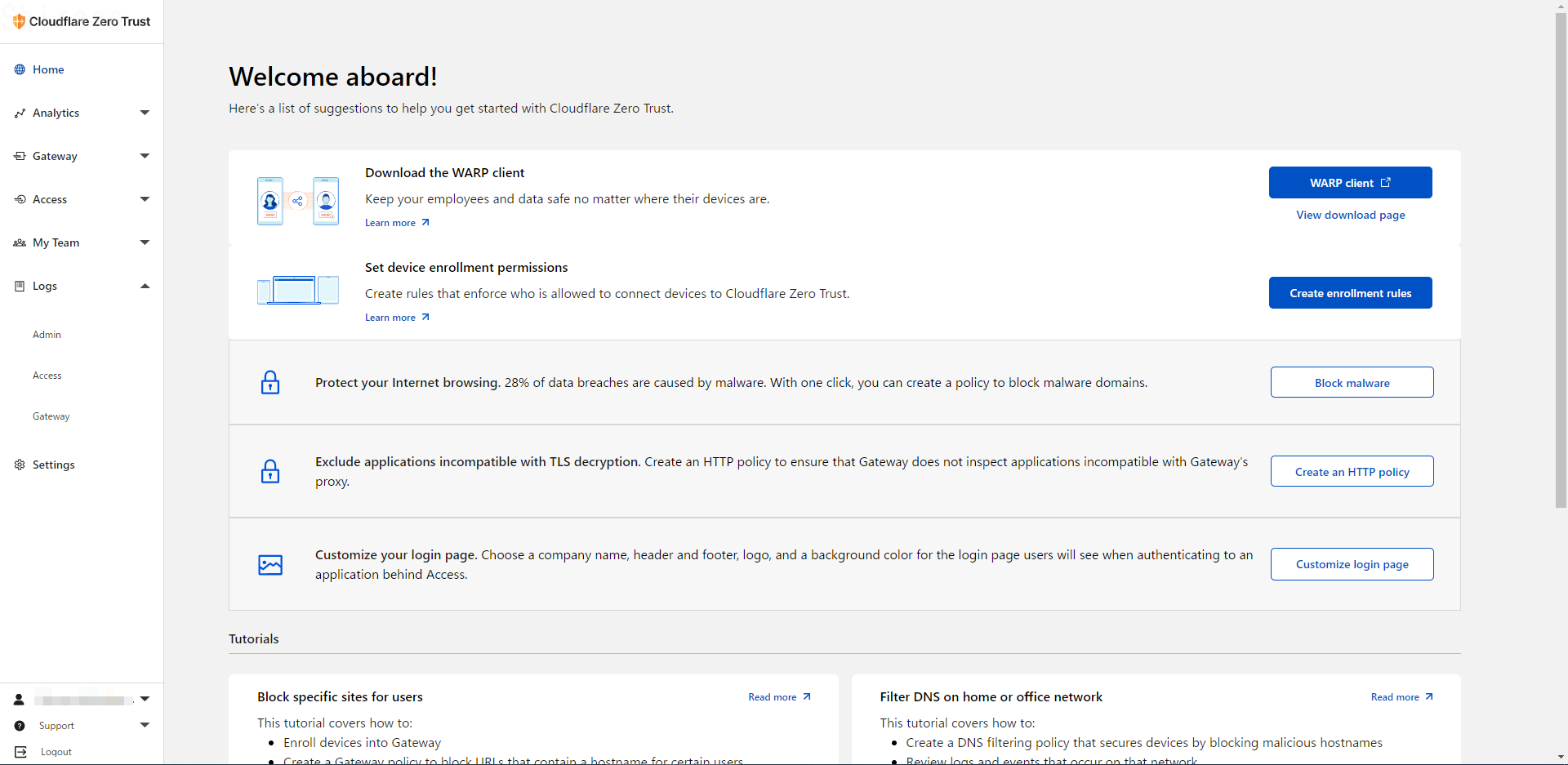

Welcome aboard.と表示されたページがHomeです。

クレジットカードとかの入力もないのでスムーズです。

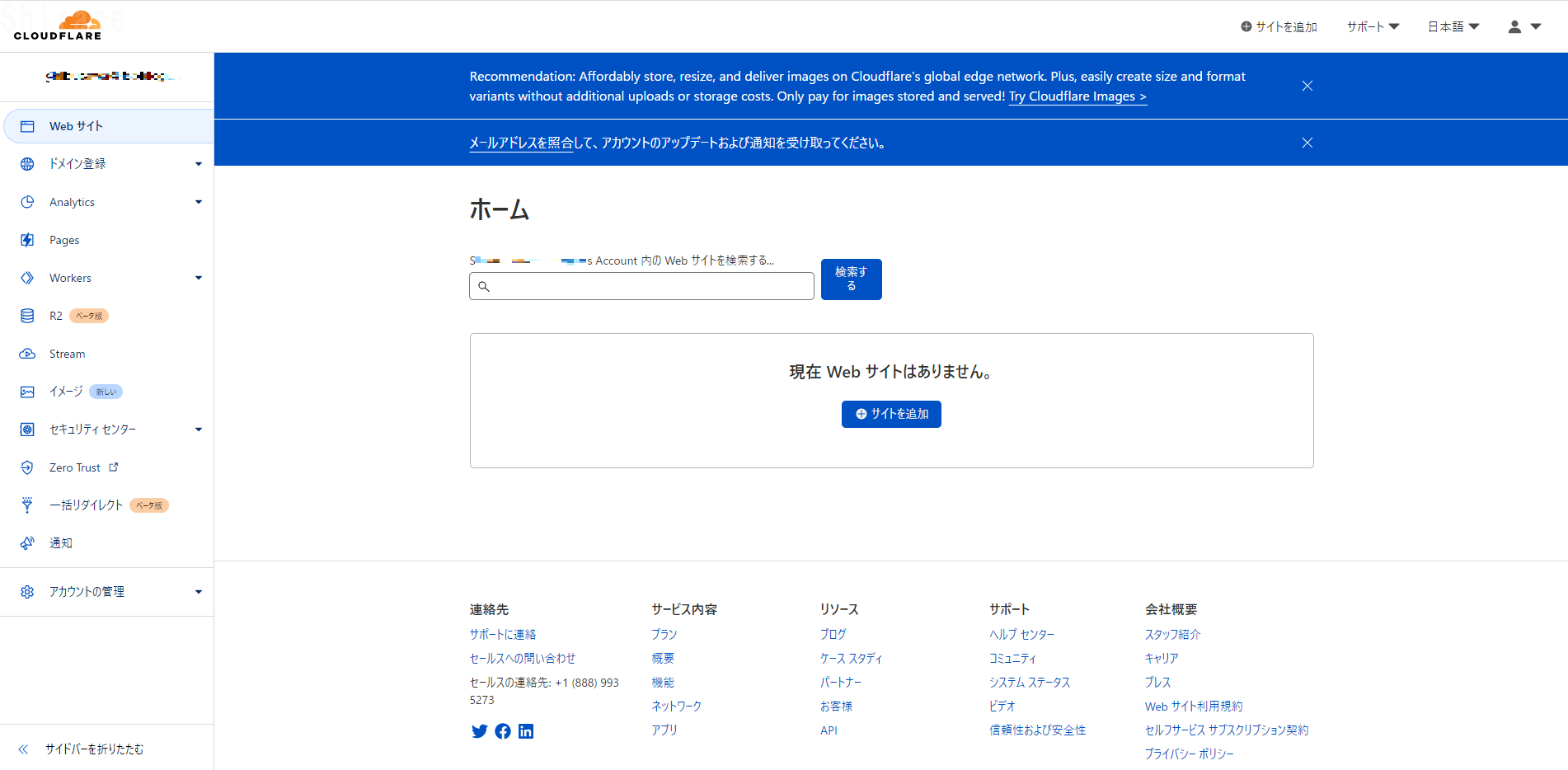

ちなみにこの登録によってZero trustだけでなく、Cloudflare全体のアカウント登録にもなっている様子です。

https://dash.cloudflare.com/

基本設定

ここからはHomeの画面に表示されているget startedから進みます。

※一部キャプチャを取る前に画面を進めてしまったものがあります。

一旦デフォルトのままです。

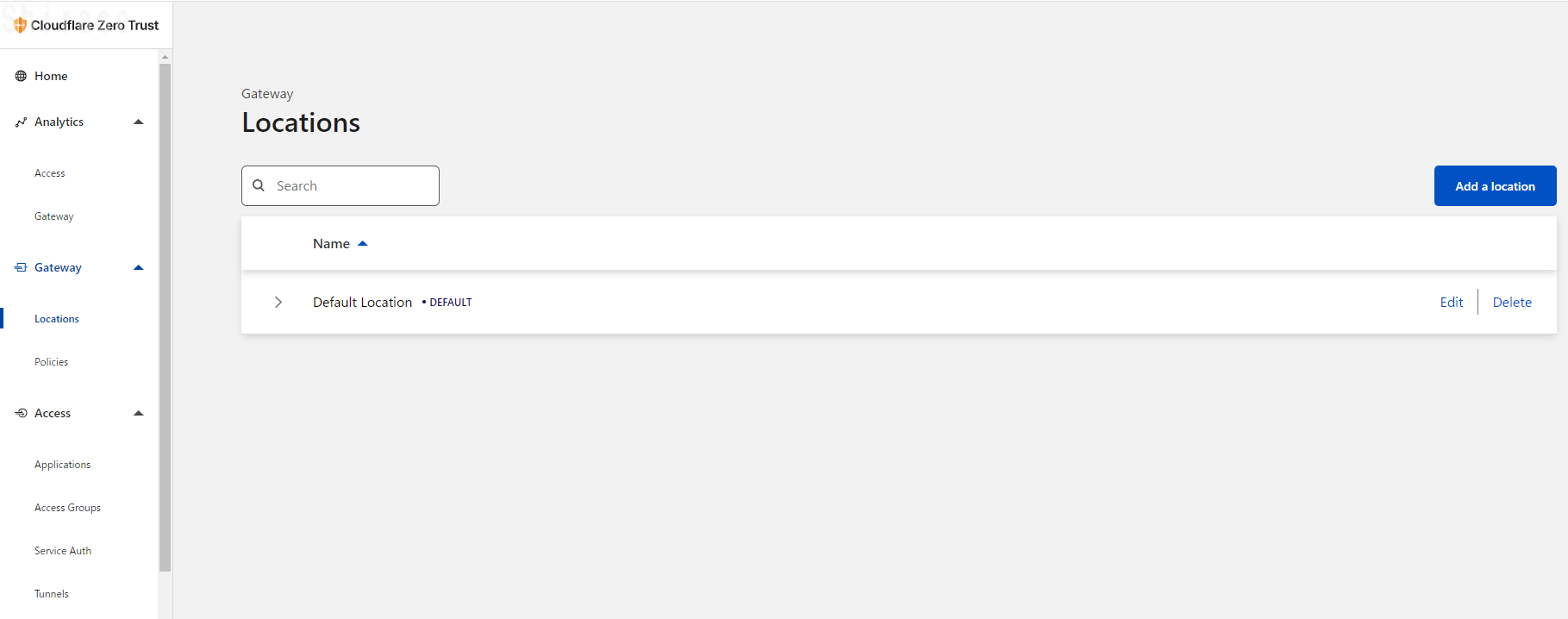

「Start protecting your local network」

(場所)「Gateway」→「Locations」

SAMLを使ってCloudflareから連携ができる?(未設定です)

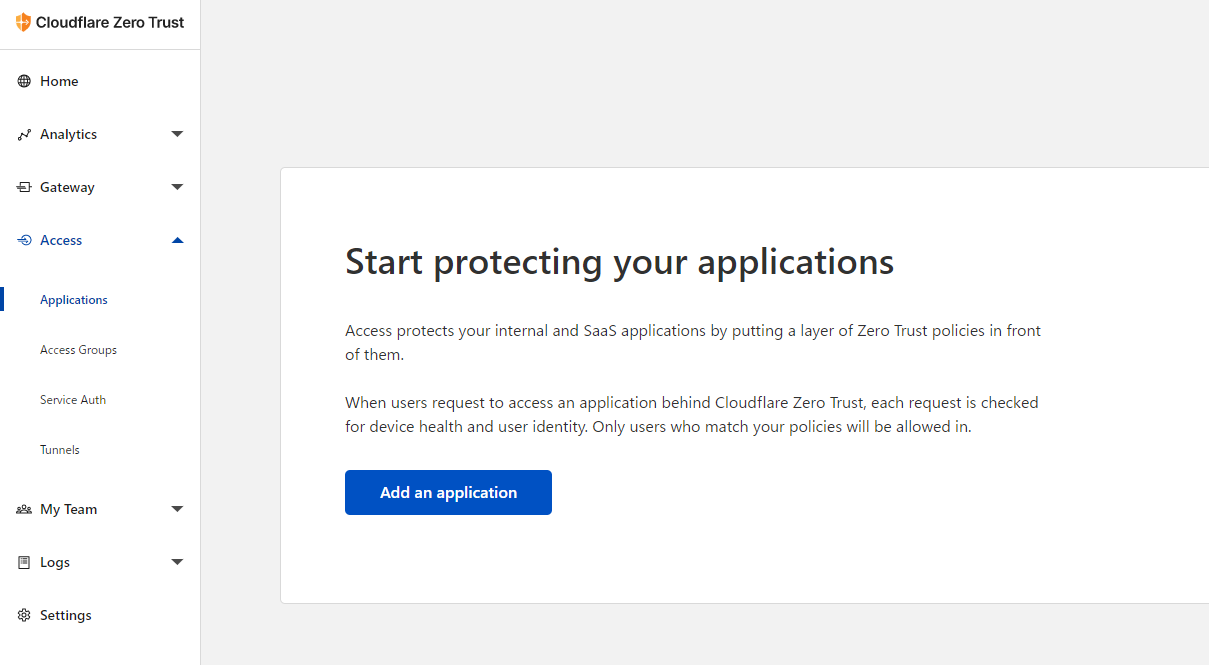

「Start protecting your applications」

(場所)「Access」→「Applications」

デバイス周り。

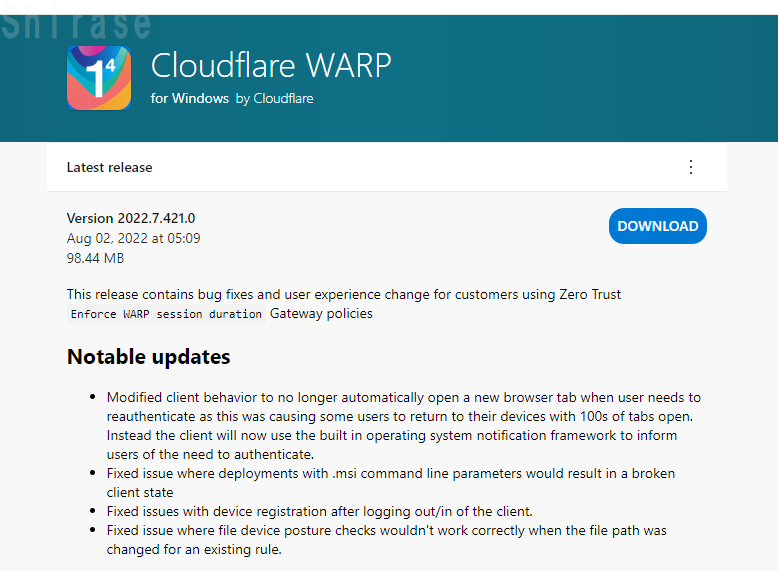

WARPは専用のクライアントアプリです。事前にダウンロードしておきます。

「Download the WARP client」

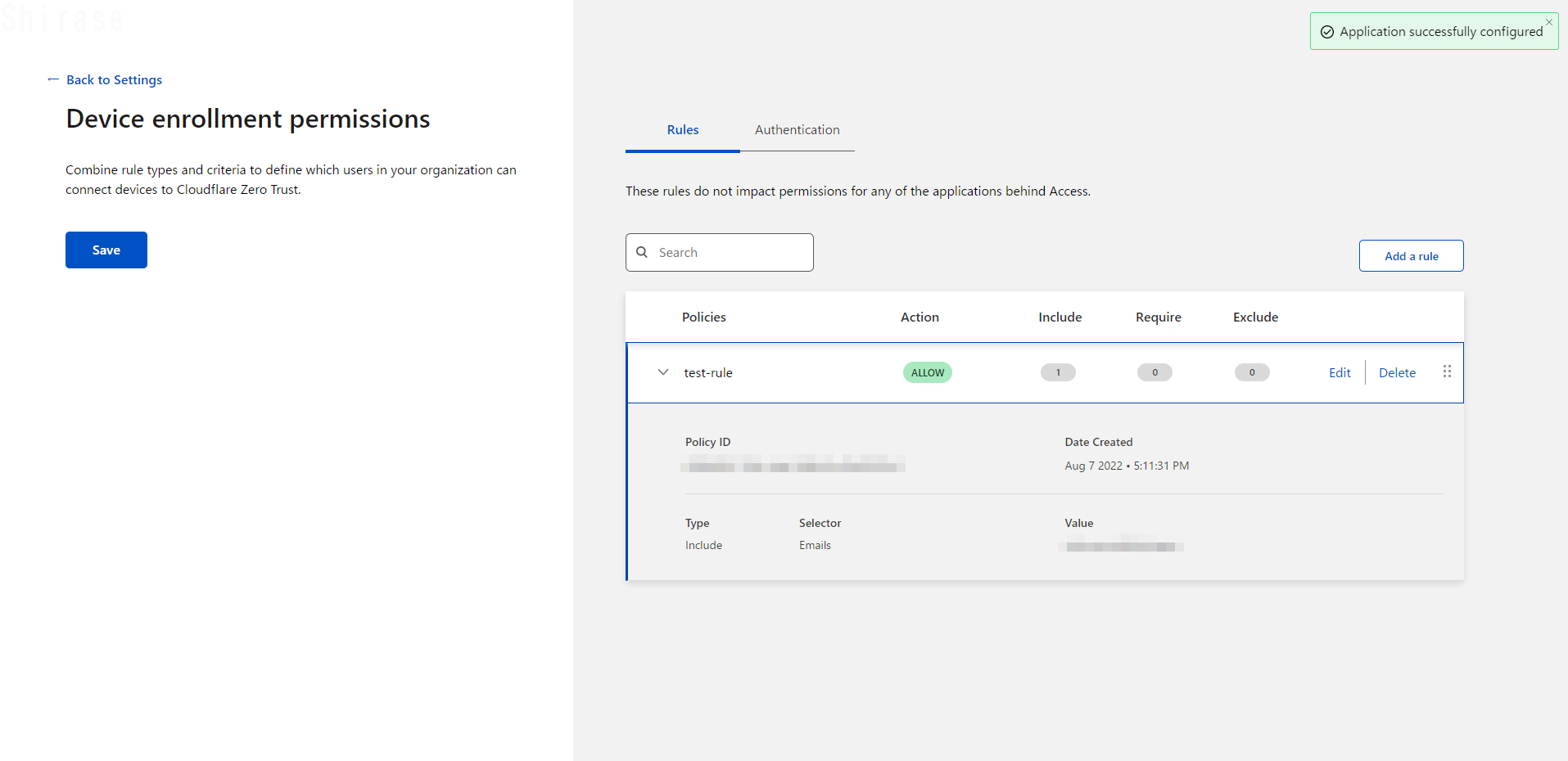

チームに参加できる条件を指定できます。メールアドレス、名前、国、IPアドレスなど。

Everyoneは、チーム名を知っていてメールアドレスを持っていると誰でも参加できてしまうのでテストと言えど絞っておきます。

「Set device enrollment permissions」

(場所)「Settings」→「Device enrollment permissions」

Windows11へ設定

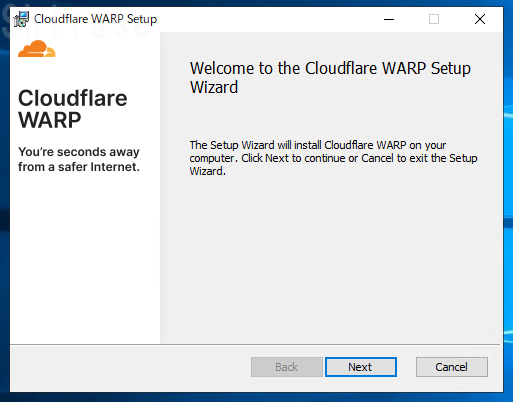

WindowsPCの場合は事前にWARPクライアントアプリをダウンロードしておきます。

Cloudflare_WARP_Release-x64.msi

https://install.appcenter.ms/orgs/cloudflare/apps/1.1.1.1-windows-1/distribution_groups/release

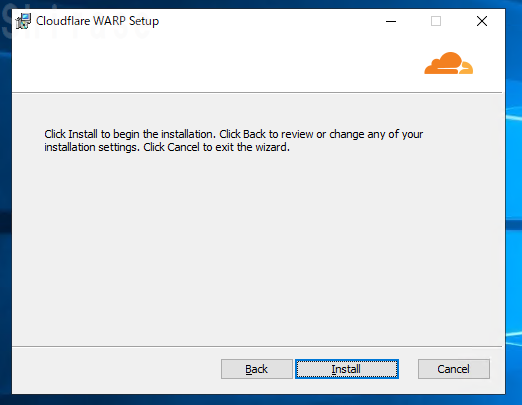

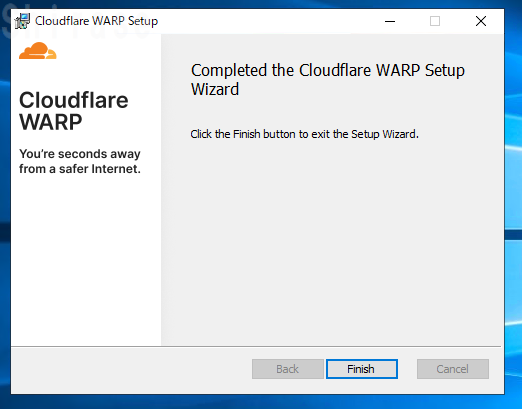

WindowsPCにコピーしたら実行して流れに沿ってインストールします。

この段階でうまく行けばCloudflareに接続が完了します。

(補足)ただ、なぜかWindowsServer(2019,2022)ではうまく行かず起動も削除もできません。

インストーラーを使っての修復や再インストールもできません。

WindowsServerには対応していないかも?、、

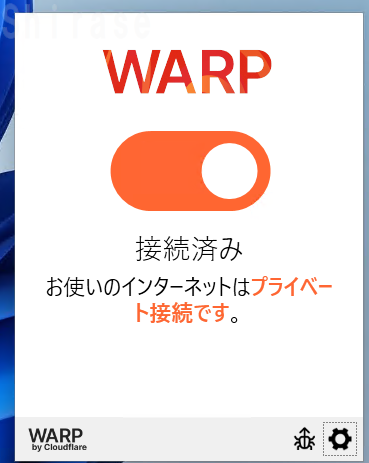

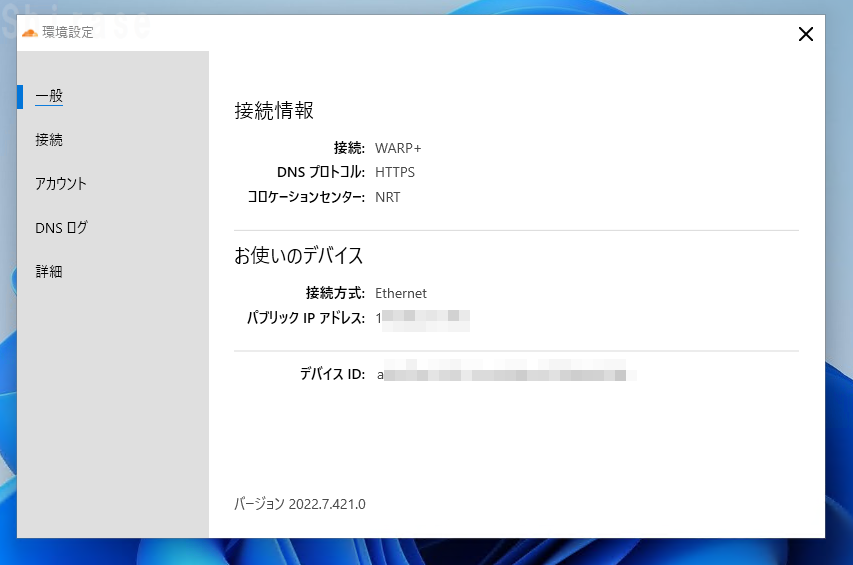

インストールが終わって、起動した状態はCloudflareを経由したアクセスに替わります。

Webサイトへのアクセスなども自宅のIPアドレスからではなく、Cloudflare側のIPアドレスになります。

続いて、Cloudflare Zero Trustに接続します。

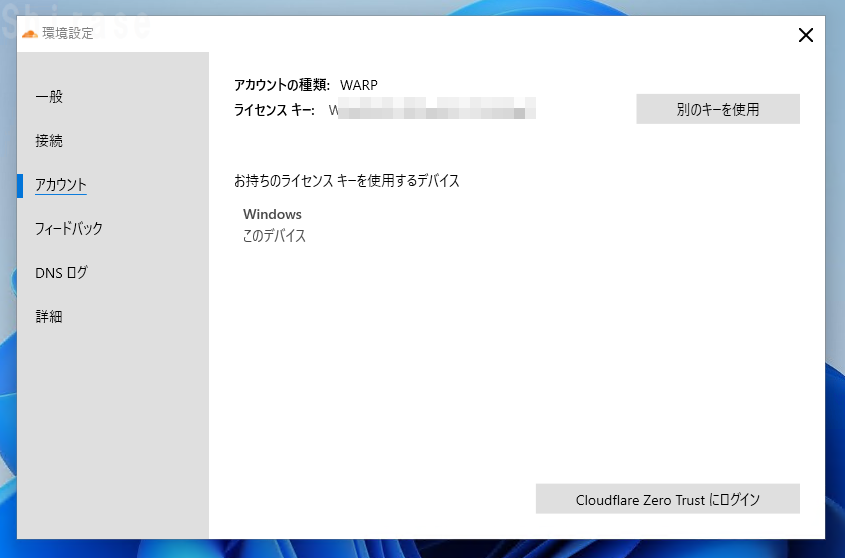

WARPの「アカウント」から「Cloudflare Zero Trustにログイン」をクリックします。

右下のタスクトレイから操作を行います。

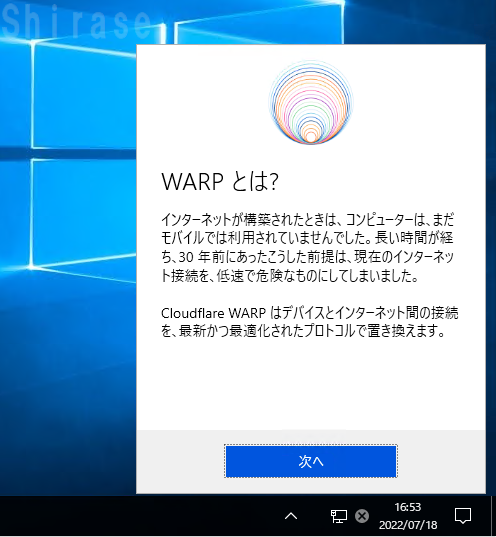

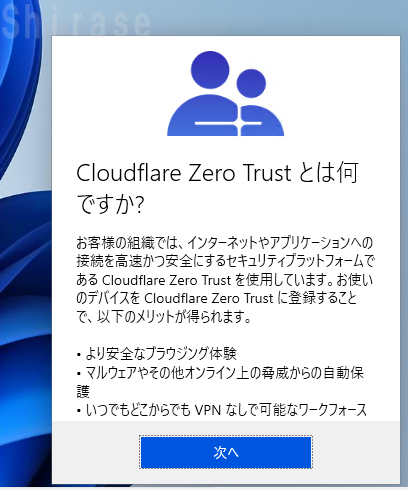

Cloudflare Zero Trustとは何ですか?で「次へ」。

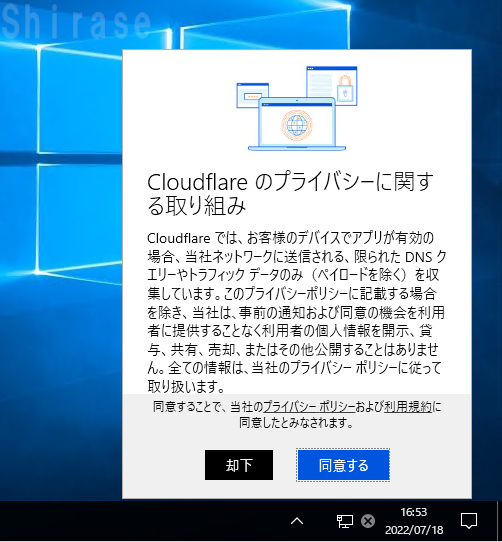

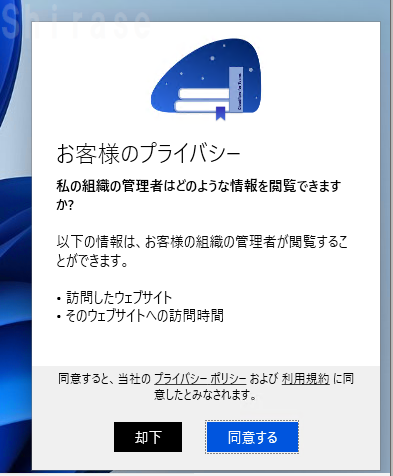

プライバシーについて同意します。

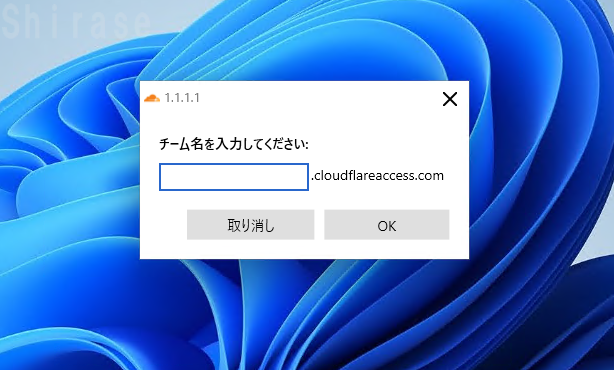

参加するチーム名を指定します。

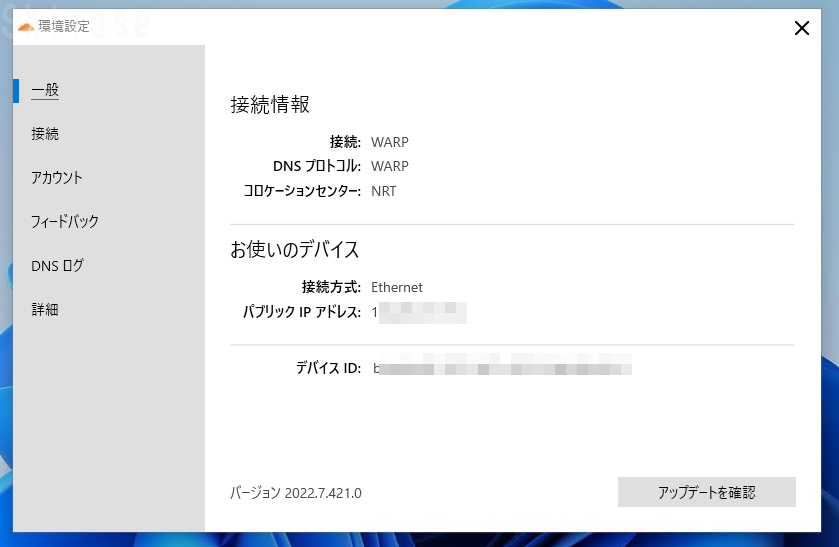

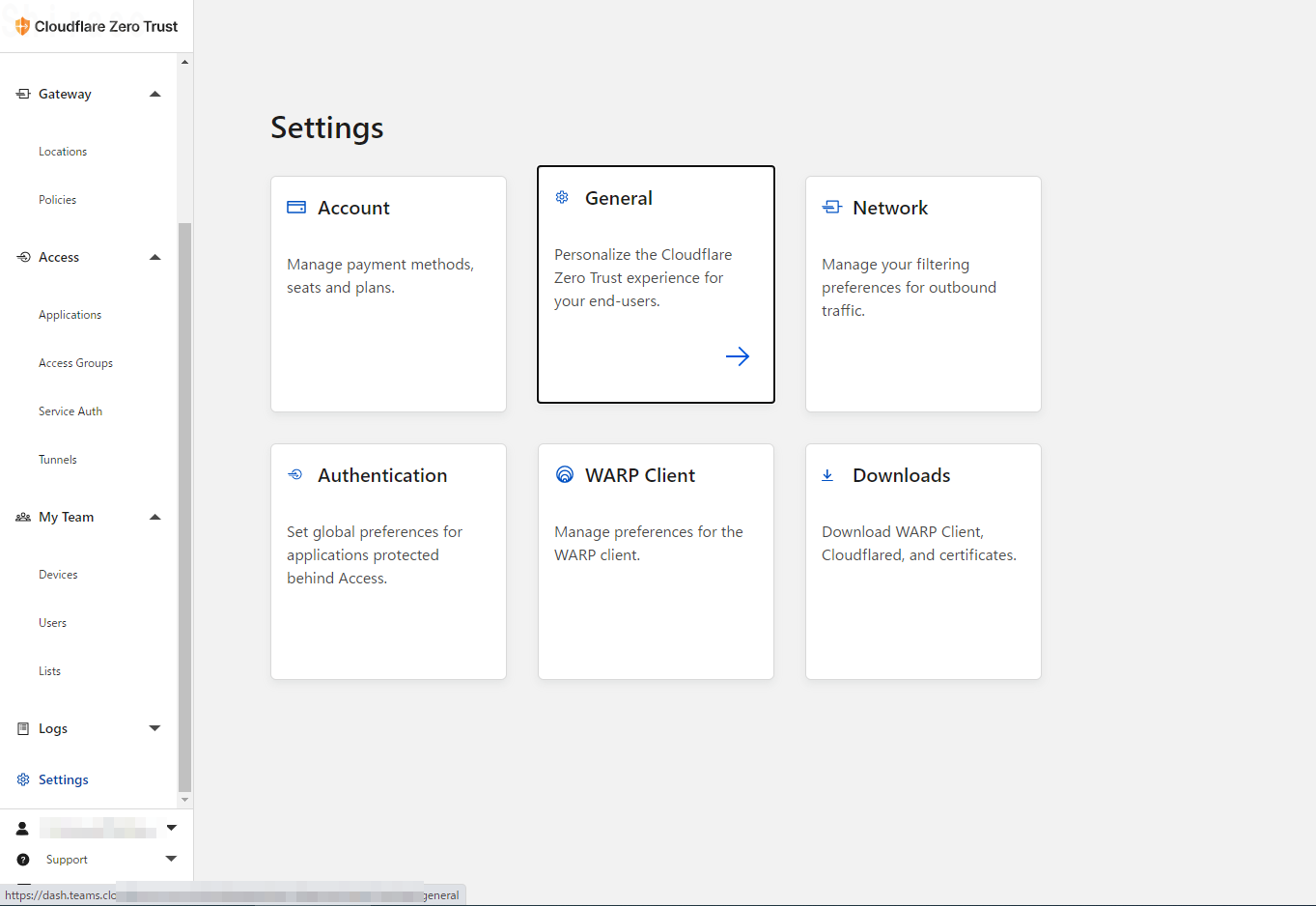

サインアップ時に指定しているはずですが、忘れてしまった場合は「Settings」→「General」から「Team domain」を確認できます。

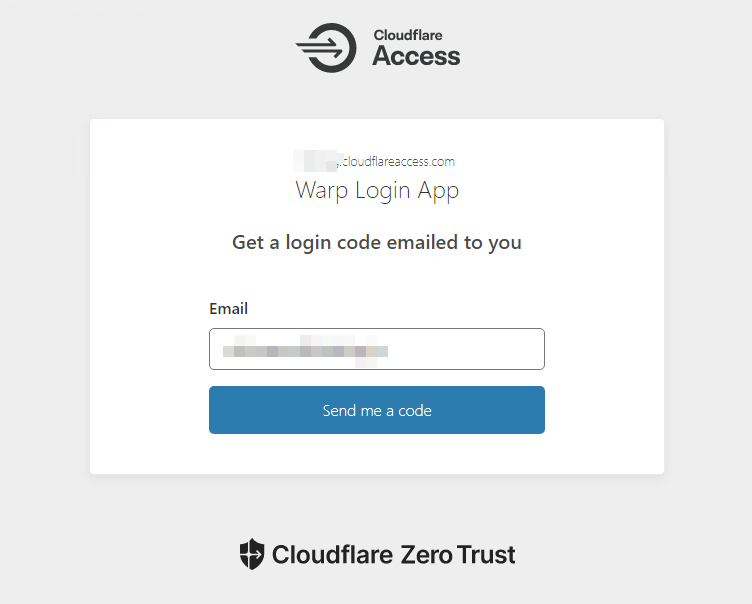

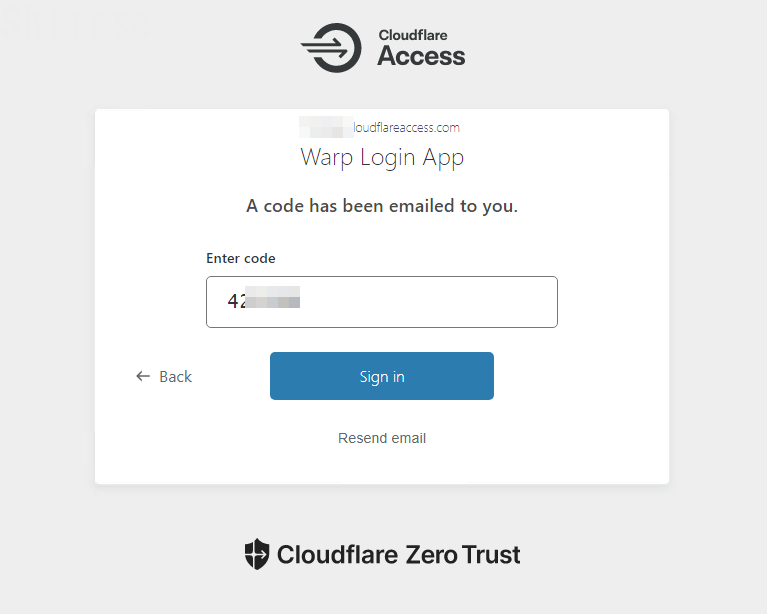

ブラウザが起動して参加する際のメールアドレスを指定します。

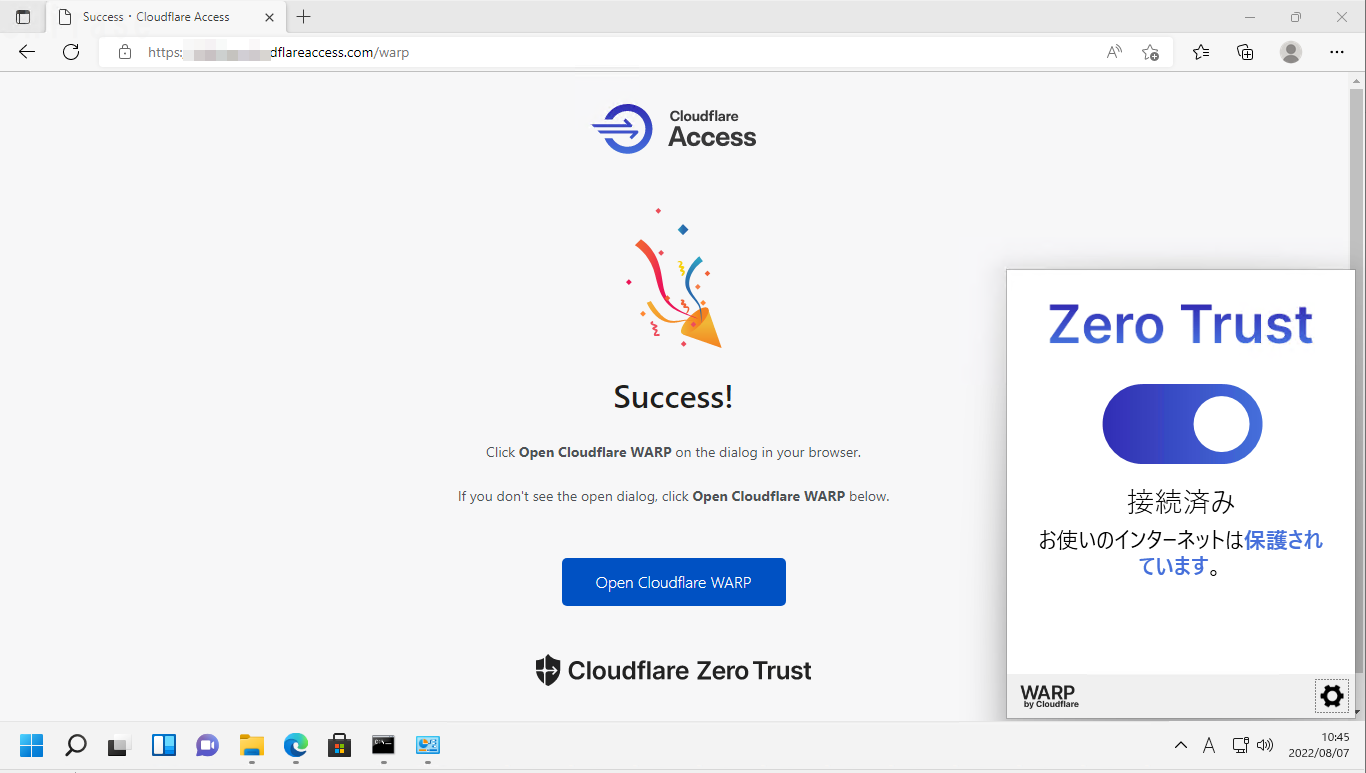

メールアドレスにログインコードが送信され、正常にサインインが完了するとWARPが紫色に変わります。

なんとなくかっこいい。

WARPの情報を見ると「WARP+」に変わりました。

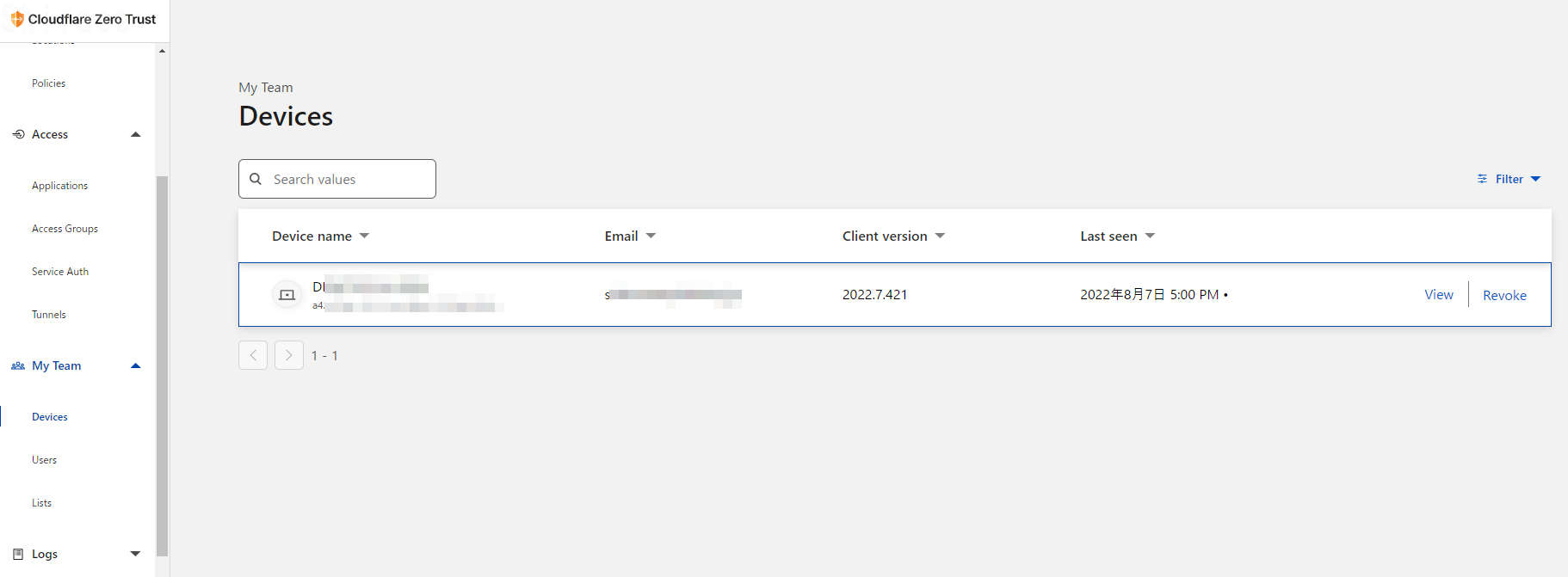

管理ポータルから「My Team」→「Device」を見てみると、先ほどサインインした端末が出てきました。

いたってシンプルですね。

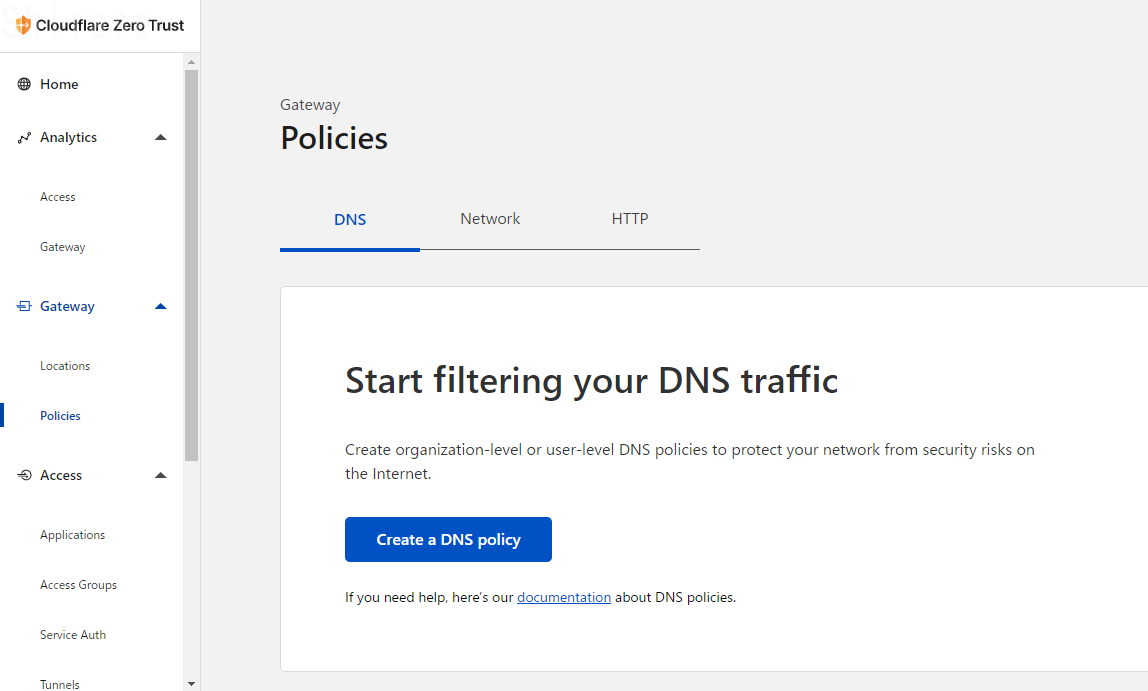

特定のアクセスを止める

ちゃんと動作しているか試しに特定のサイトへのアクセスを止めてみます。

適当にyoutubeを止めてみます。

「Gateway」→「Policies」から「DNS」を設定します。

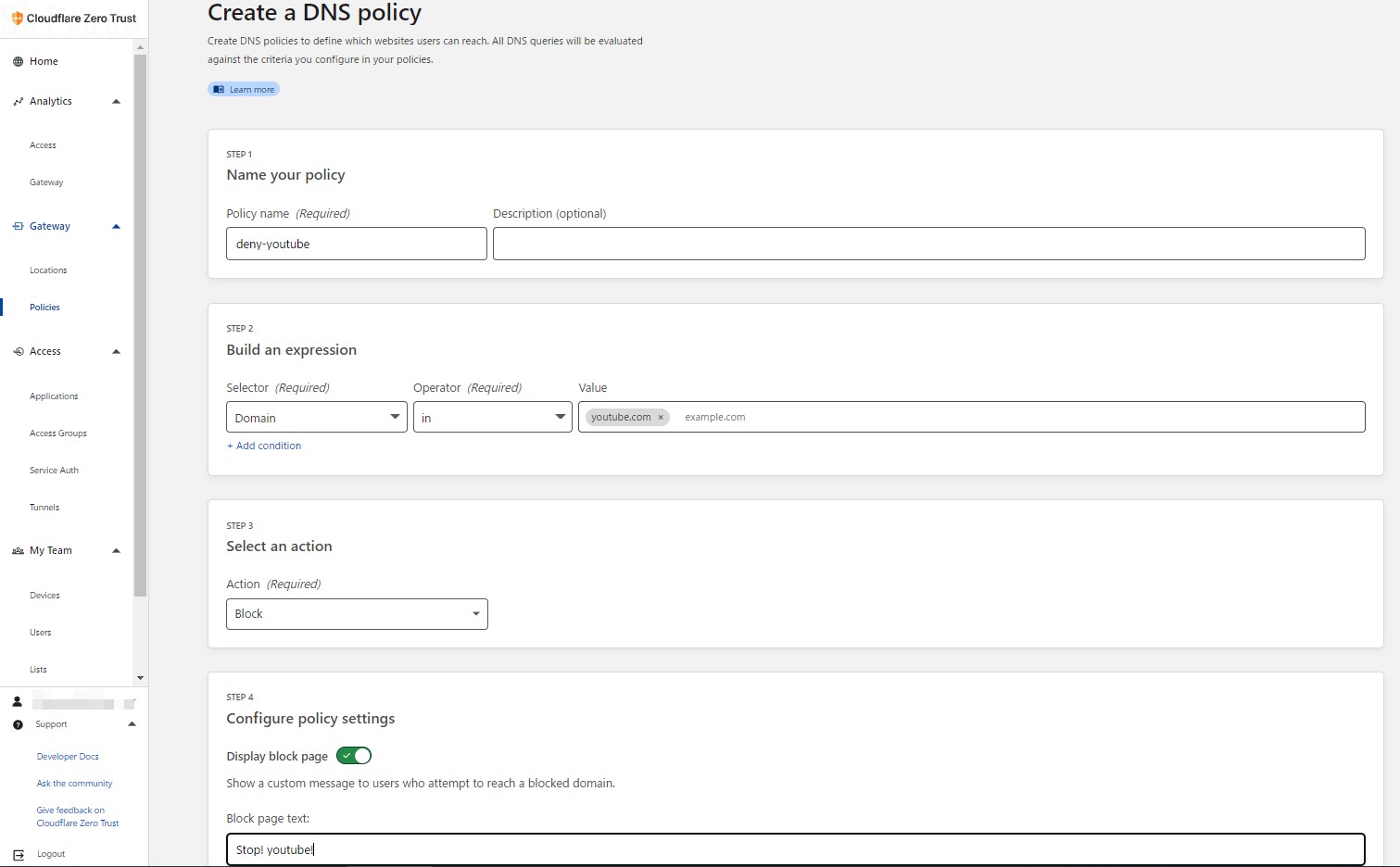

設定値

Name your policy: deny-youtube

Build an expression: domain in youtube.com

Select an action: block

Configure policy settings: Display block page - "Stop! youtube!"

設定が入ったらクライアントに戻ってブラウザからアクセスしてみます。

インターネットに接続されていない扱いになるみたいですね。

「Stop! youtube!」がどこにも表示されていない^^;

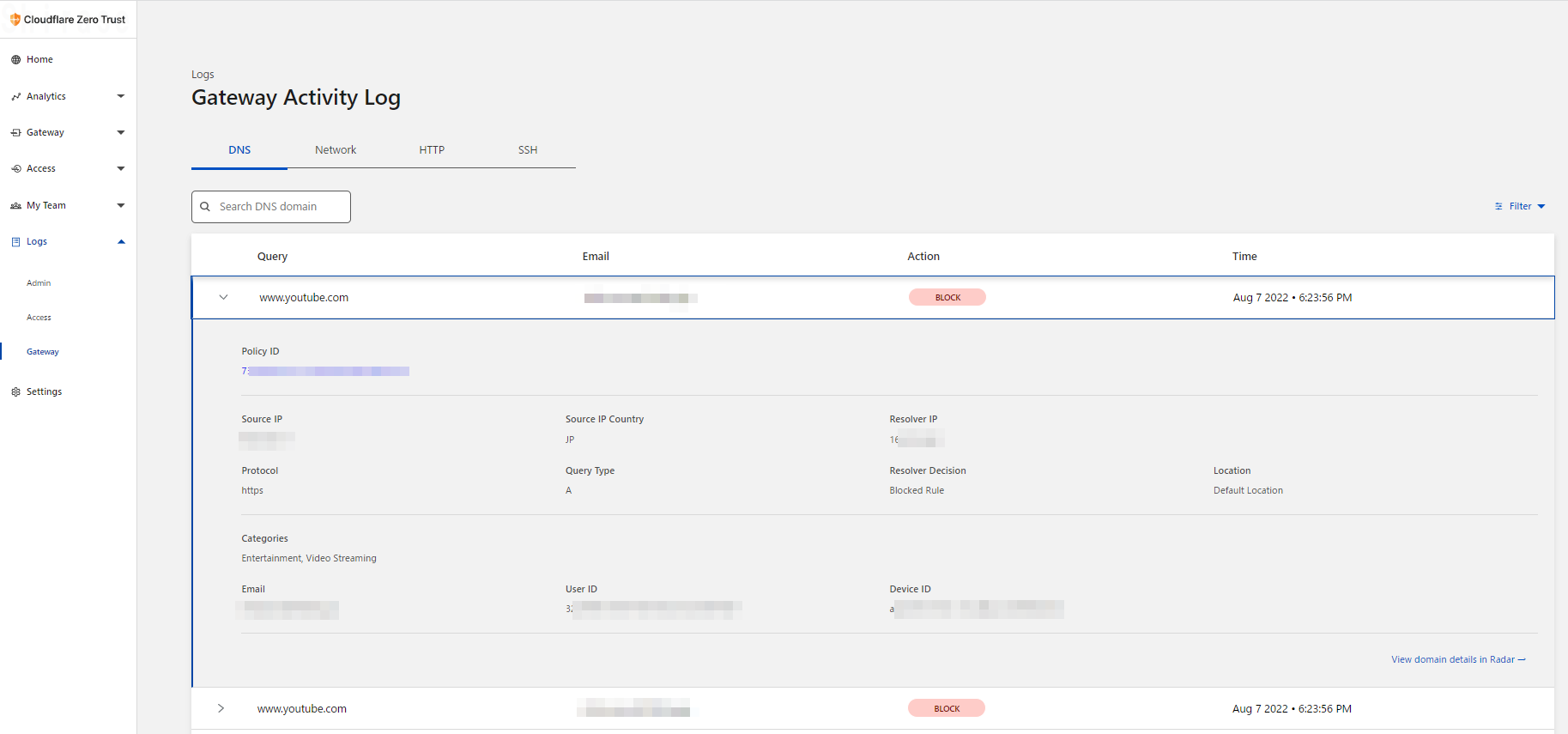

とりあえず管理ポータルに戻って「Logs」を見ると「Gateway Activity Log」にBlockのログがありますね。

設定の反映も早いし良い感じ。

とりあえずこんな感じで動作させることはできました。

細かい機能はまた今度触ってみます。

以上

おつかれさまでした。

しらせ(HN)

しらせ(HN)