お疲れ様です。

しらせです。

今年も情報処理安全確保支援士の義務である毎年のオンライン講習の時期になりました。

早いもので今年の4月で満3年を迎えていました。

私自身、支援士についていろいろと思うところがありますので受講した講習の振り返り含めて今後についてまとめたいと思います。

もくじ

オンライン講習の振り返り

情報処理安全確保支援士は法律で定期的な講習が義務付けられています。

毎年実施するオンライン講習(共通講習)と3年のうちに1回参加する必要のある実践講習です。

今年で4年目となった私はオンライン講習に加えて実践講習も受ける必要性が出てきました。

受講しなければ支援士資格は強制はく奪になってしまうため、年末年始で忘れる前にオンライン講習だけは済ませることにしました。

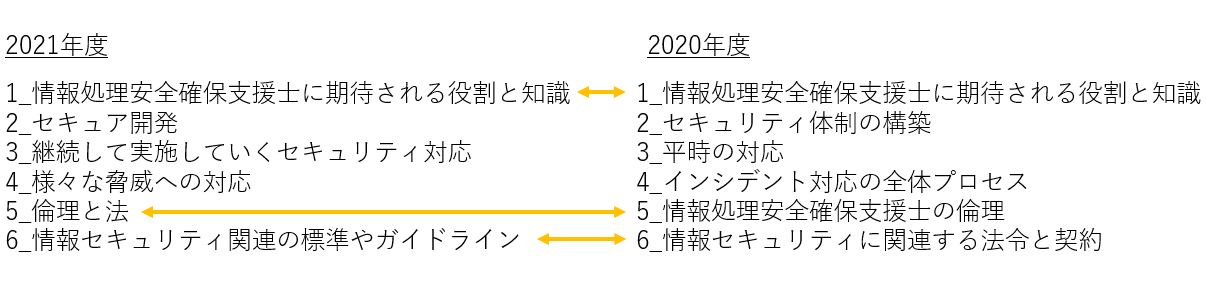

昨年度と比較した内容の違いは以下のような感じです。

単元数は昨年と同じ6で、そのうち半分は共通の項目で中身がアップデートされた形となっています。

9月7日に申し込んで6単元すべて完了したのが10月18日です。

ほぼ1か月掛かっています。

特に単元6の内容が昨年度よりも相対的に内容が増えている気がして、土日を使って読み進めていました。

毎年のことですがその中でも特に気になった用語や改めて気づいたことをいくつかまとめます。

サイバー・フィジカル・セキュリティ対策フレームワーク

俗にCPSFと呼ばれている有名なフレームワークですね。

以下はエグゼクティブサマリーのサマリー(抜粋)です。

以前は3層の図を見ただけで後回しにしていましたが、よく読んでみると「まぁ確かにそうだな」と思う内容です。

ユースケースなどからもおおよその意図が把握できました。

まだ全て読んだわけではありませんので、改めてしっかり読み込みたい資料です。

参加するような状況においては、一企業が取り組むセキュリティ対策だけでサイ

バーセキュリティを確保していくことには限界がある。このため、それぞれの企

業がセキュリティ・バイ・デザイン等の観点を踏まえて、企画・設計段階から製

品やサービスのサイバーセキュリティ対策を実施することに加え、ビジネス活動

のレジリエンスまで考慮に入れた上で、関連企業、取引先等を含めたサプライチ

ェーン全体としてセキュリティ対策に取り組むマルチステークホルダーによるア

プローチや、データ流通におけるセキュリティも含めて、サイバーセキュリティ

確保に取り組む必要がある。

〇本フレームワークでは、「Society5.0」における新たな形のサプライチェーンにお

いて全産業にほぼ共通して求められるセキュリティ対策をわかりやすく示すため

に、サイバー空間とフィジカル空間が高度に融合した産業社会を 3 つの切り口

(「企業間のつながり」、「フィジカル空間とサイバー空間のつながり」、「サ

イバー空間におけるつながり」)から捉え、サプライチェーンの信頼性

(trustworthiness)を確保する観点から、それぞれの切り口において守るべきも

の、直面するリスク源、対応の方針等を整理している。

サイバー・フィジカル・セキュリティ対策フレームワーク

https://www.meti.go.jp/policy/netsecurity/wg1/CPSF_ver1.0.pdf

Saltzer & Schroederの8原則

こちらは単元2の「セキュア開発」で取り上げられていた内容です。

恥ずかしながら私はこの用語を知りませんでした。

- Economy of mechanism:効率的なメカニズム

単純で小さな設計を心がける。 - Fail-safe defaults:フェイルセーフなデフォルト

必要ないものを排除するのではなく、必要なものを許す判断を基本とする。 - Complete mediation:完全な仲介

あらゆるオブジェクトに対するすべての処理に関与する。 - Open design:オープンな設計

設計内容を秘密していることに頼らない。 - Separation of privilege:権限の分離

1 つの鍵を持つ者にアクセスを許してしまう仕組みよりも複数の鍵を使って保護する方が、強固だし柔軟でもある。 - Least privilege:最小限の権限

システムのすべてのプログラムおよびすべてのユーザは、業務を遂行するために必要な最小の権限の組み合わせを使って操作を行うべきである。 - Least common mechanism:共通メカニズムの最小化

複数のユーザが共有し依存する仕組みの規模を最小限に押える。 - Psychological acceptability:心理学的受容性

ユーザが日常的に無意識のうちに保護の仕組みを正しく利用できるように、使いやすさを優先した設計が重要である。

セキュア・プログラミング講座 - www.ipa.go.jp

https://www.ipa.go.jp/files/000059838.pdf

支援士は何が変わったか

以下のような意見は制度が開始されてからずっと言われてきたことです。

- 講習費用が高い(1回2万円~8万円)

- 独占業務があるわけではない

- 罰則や責任が重い

- 支援士であることのメリットが無い

私は支援士に登録してかれこれ3年間この資格と向き合ってきましたが、振り返ってみると実際はなにも変わっていません。(自分自身の成長という意味でも)

4月に入ってすぐのことですが昨年度からの更新に伴って証明書(カード)が郵送されてきました。

加えて直近ではブランディング戦略の一環として徽章(バッジ)も有償で借りることができる仕組みも開始されました。

でも私が欲しいのは証明書でもバッジでもなく、どこか虚しい気持ちで満たされました。

2クール目に入った今年、支援士制度自体がこのまま何も変わらないのではないかという不安と、その中で私自身も支援士を継続していくのか辞めるのか迷いが強くなっているのを実感しています。

次の目標

他の支援士の方のブログやエントリーを読んでいると、「費用対効果」に言及されていることがとても多いです。

毎年2万円、3年に1回8万円。

計4回の講習に3年で約15万円弱がポケットから出ていくわけですから当然ですよね。

お金の使い方は人それぞれですが、15万円という額はもっと別の使い道も考えてしまいますよね。

支援士に登録していれば必然的につよつよセキュリティエンジニアになれるなら別ですが。

そんな事は決してありませんし、むしろ日頃からの自己研鑽と自分の手と目で確かめる実践がめちゃくちゃ重要で、それがベースになければなりません。

変化の激しいITと情報セキュリティの世界において支援士制度はどこに向かい、どこに向かわせようとしているのでしょうか。

今回オンライン講習を受けながらそんなことを考えていたのですが、自分でもこのままではヤバいなと思うことが多くなってきたましたので、次の目標として別の資格試験に挑戦しようと思います。

CISSPでもお馴染みの(ISC)2が認定しているCCSP(Certified Cloud Security Professional)です。

CISSPではなくCCSPなのは、クラウドサービスに関したセキュリティを中心としたいからです。

CCSP®とは - japan.isc2.org

https://japan.isc2.org/ccsp_about.html

オンライン講習を受講しつつ、先月ですがリファレンスブックの第3版(Trd Edition)が出ていたのでAmazonでポチって読み始めています。

中身は全て英語ですがそこそこ平易な文章(たぶん)ですので、IT業界に長い人であれば読みやすいと思います。

個人的な思いですが、お金を払って講習を受講させられるよりも、興味があったり得意な領域に対して自らお金と時間を割いてその学習時間を認定してもらうという、まさにCPEクレジットのような仕組みの方がモチベーションも上がりますよね?。

以上

おつかれさまでした。

しらせ(HN)

しらせ(HN)