しらせ(HN)

しらせ(HN)とあるIT企業のインフラエンジニア。プライベートでは開発もちょっとやります。

※本ブログの内容はすべて個人の見解であり、所属する企業とは関連ありません。

2023/09/30 暫く更新停止中m

生活・子育て(10)

生活・子育て(10) FaaS(1)

FaaS(1) 働き方(2)

働き方(2) SaaS(2)

SaaS(2) 自作PC(6)

自作PC(6) IT入門(1)

IT入門(1) IaaS(13)

IaaS(13) IDaaS(2)

IDaaS(2) PHP(2)

PHP(2) システム監視(1)

システム監視(1) コミュニティ(1)

コミュニティ(1) PCアプリ(10)

PCアプリ(10) ストレージ(4)

ストレージ(4) ブログ(9)

ブログ(9) ActiveDirectory(2)

ActiveDirectory(2) デバイス(7)

デバイス(7) 旅行(10)

旅行(10) デザイン(3)

デザイン(3) カンファレンス(5)

カンファレンス(5) セキュリティ(9)

セキュリティ(9) インフラ(19)

インフラ(19) インターネット(18)

インターネット(18)193 [今日]

613 [昨日]

【インフラ】oktaを30日間トライアルしてみた結果(AADとの比較など)

2020/11/08

2020/11/08 2021/06/01

2021/06/01 IDaaS

IDaaS

お疲れ様です。

しらせです。

10月の上旬にIDaaSの1つである「Okta」の30日間フリートライアルをはじめていました。

下期もスタートしてドタバタしていたらあっという間に11月になってしまったのでちょっと急いで触ってみました^^;

今回は内容が多いので2回分(6章)でまとめています。

(ご注意)

ここから先は私が調べた限りでの情報になります。間違いや調査不足があるかもしれません。

もし発見されましたらtwitterのDM等でこっそり教えて頂けると助かります。。

もくじ

1. oktaとは?

今さらoktaについてつらつら書くこともありませんが、、

いわゆるIDaaS(Identity as a Service)の一つで、IDPとしてアプリケーションへのSSO(シングルサインオン)を実現して各種SaaSとの連携をサポートしたりしてくれるサービスです。

オンプレミスのActiveDirectoryやLDAPとのディレクトリ統合、アプリケーション使用の管理、多要素認証、デバイストラストなど多くの機能が備わってます。

ゼロトラストへの機運が高まっているさなかでのコロナ禍によるダブルパンチで、世の情シス担当者はこれまでになく環境の変化を求められているのではないでしょうか?

今回は、そんな働き方や働く環境が大きく変わろうとしている中でもまずは認証基盤をということで、社内・社外どこにいても安全にサービスを使える環境を整えるという観点で、以前から興味のあったoktaを検証してみたいと思います。

なおoktaの詳細につきましては、Webで検索をすると情報がいっぱい出てきますのでご参照ください。

okta - okta

https://www.okta.com/jp/

クラウド型ID管理・ 統合認証サービス Okta - Identity as a Service : IDaaS - ~ ID管理も、クラウドシフト ~ - 丸紅情報システムズ

https://www.marubeni-sys.com/okta/

クラウド型ID管理・統合認証サービス(IDaaS)の世界的リーダー - CTC

https://www.ctc-g.co.jp/solutions/okta/index.html

2. oktaと私

私がoktaを知ったのは今から5年以上前の2015年頃です。

世の中はまさに「クラウド」という中身の無いワードがバズっており、どの提案資料にも「クラウド」という文字が埋め込まれる頭が痛くなる時代でした。

当時oktaはまだ日本では展開されておらず取り扱う代理店もかなり少なかった印象で、専らSAML2.0を使える認証基盤として候補に挙がっていたのはオンプレミスで構成可能なADFS(ActicveDirectoryFederationService)や、PingFederate(Ping Identity)くらいだったと思います。

そんな当時SaaSの検討をしていた身として一番感じていたことは、「IDPだけにこんなに費用を掛けるのか?」というお金面での悩みでした。

かれこれ5年以上経った今ではクラウドサービスが充実してきたこともあり、世の中の状況的にみてもIDaaSの重要性が認知されてきているのではないかと思います。

3. フリートライアルの申し込み

さっそく、oktaの30日間フリートライアルを申し込んでみます。

手続きも簡単で3ステップで利用が可能です!

試しにを使うだけなのに営業を介したくない!今すぐ使ってみたいんだ!という方もこれなら安心して検証ができます。

①Web申し込み

以下のURLから、メールアドレスや名前、国を選択して申し込みをするとすぐに利用が可能です。

※独自ドメインのメールアドレスを取得している私ですが、フリーメールアドレス(gmai,yahoo,etc)では使えないかも知れません。。

https://www.okta.com/jp/free-trial/

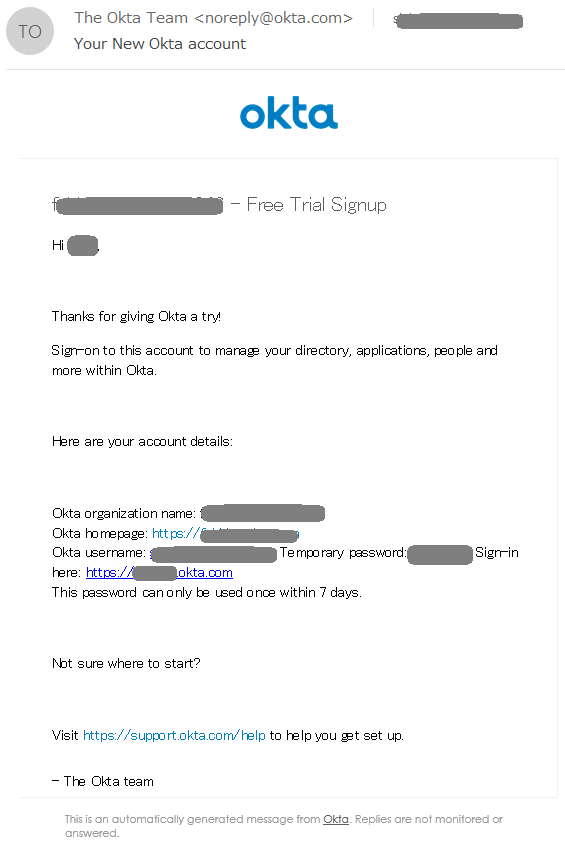

②準備完了

oktaからテナントの準備ができたとのメールが送信され、初期パスワードやテナントのURLを受け取れます。

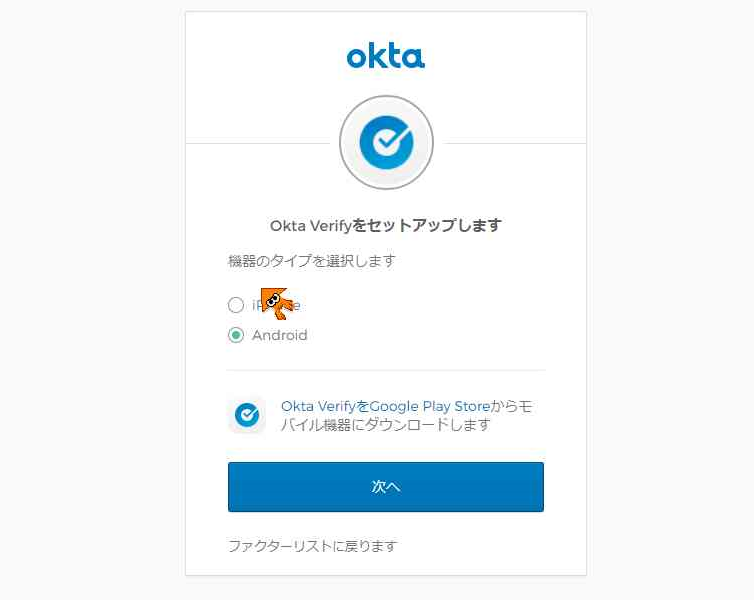

③ログインと初期設定

メールの内容に従って初回ログインをすると、okta Verify(アプリ)を使った2FA認証の設定が入ります。

登録時に設定したメールアドレスの利用者が初期の管理者(スーパーユーザー)として設定されますので管理には注意が必要です。

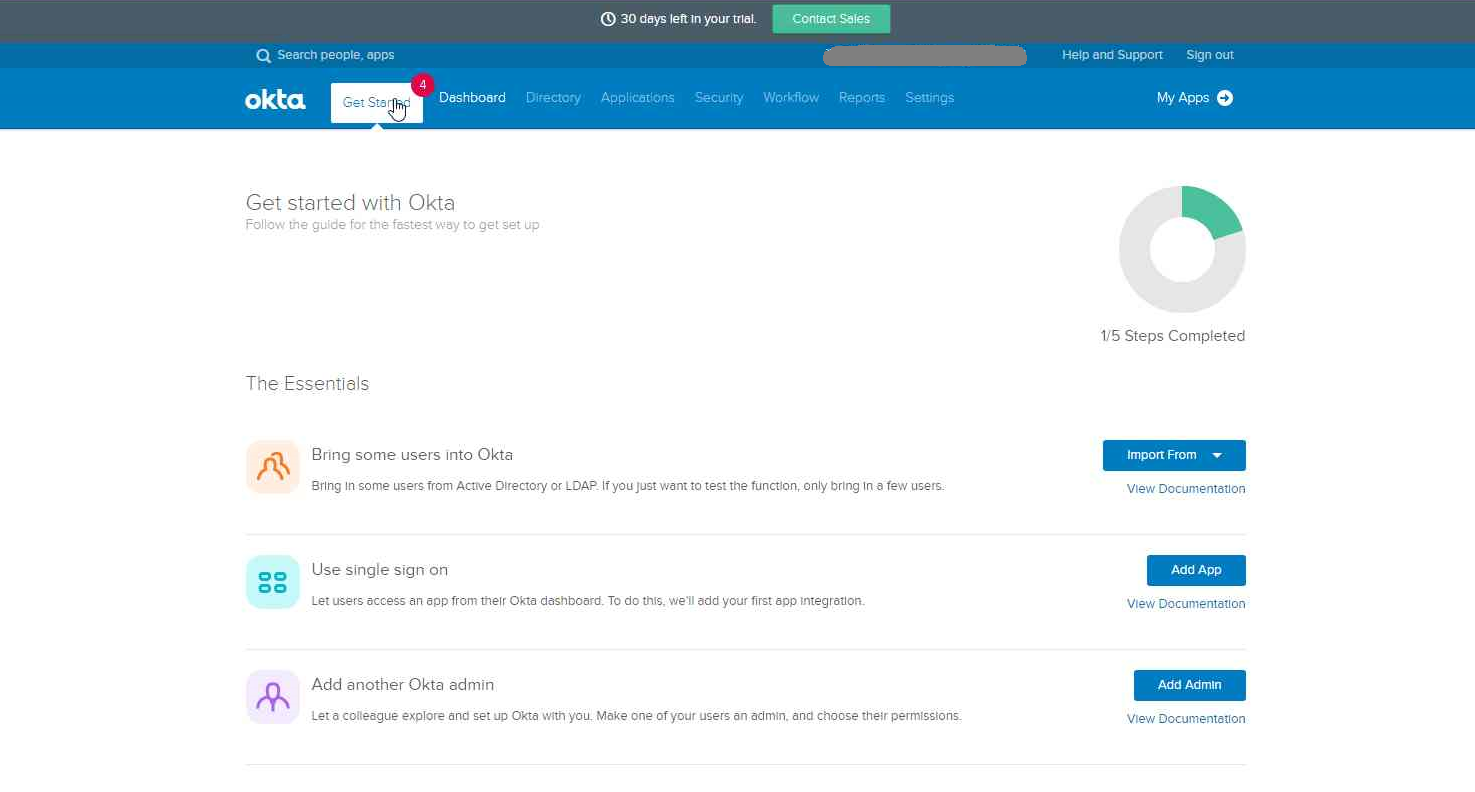

セットアップが終わると管理画面に遷移します。

幸か不幸か管理画面は日本語にすることができませんので、英語が苦手な方は、、、Google翻訳先生にお頼りください。

4. 管理ページの構成

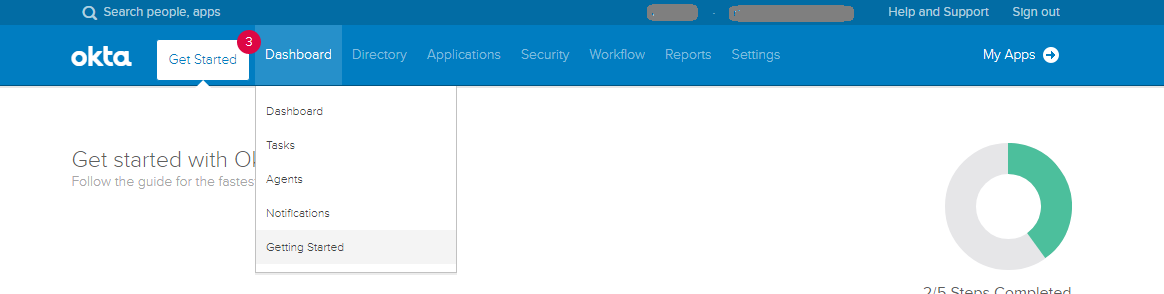

始めに管理ページ全体を見渡してみます。

管理ページを見てみると大体どんな機能があるか分かりますね。

下記の一覧の「ひとことまとめ」には、各メニューでどんな操作ができるかを簡単にまとめてみました。

UIの構成はとてもシンプルでぱっと見で何がどこにあるかは分かると思います。

管理者に優しいUIってうれしいですね。

管理ページのメニュー一覧

メニュー列にある()は、Google翻訳先生を利用。

| トップメニュー | ドロップメニュー | ひとことまとめ |

| Get Started(はじめに) | 「Getting Started(入門)」へのリンク | |

| Dashboard (ダッシュボード) | ||

| Dashboard (ダッシュボード) | ダッシュボード | |

| Tasks (タスク) | タスク | |

| Agents (エージェント) | SCIM利用で使う?(未使用) | |

| Notifications (通知) | oktaに登録されたユーザーに通知を送れます ユーザページの上部に通知が表示されます | |

| Getting Started (入門) | 手っ取り早く使うためのガイド | |

| Directory (ディレクトリ) | ||

| People (人) | ユーザ登録削除が可能。 パスリセやアクティブ操作やロック操作など | |

| Groups (グループ) | グループの作成削除が可能。 ユーザ属性による自動割り当ても可能 | |

| Profile Editor (プロファイルエディタ) | (未使用) | |

| Directory Integrations (ディレクトリ統合) | ADやLDAPと連携して取り込みが可能(未使用) | |

| Profile Masters (プロファイルマスター) | (未使用) | |

| Applications (アプリケーション) | ||

| Applitations (アプリケーション) | SaaSアプリに対するSSOやアカウントプロビジョニングの設定 | |

| Self Service (セルフサービス) | ユーザ自身でアプリを追加できる機能?(未使用) | |

| Security (セキュリティ) | ||

| General (一般) | Okta Mobile、OktaThreatInsight、管理者MFAや セキュリティメール通知などの設定 | |

| HealthInsight (HealthInsight) | oktaテナントの脅威情報 | |

| Authentication (認証) | パスワードポリシーやパスワード復旧の設定 | |

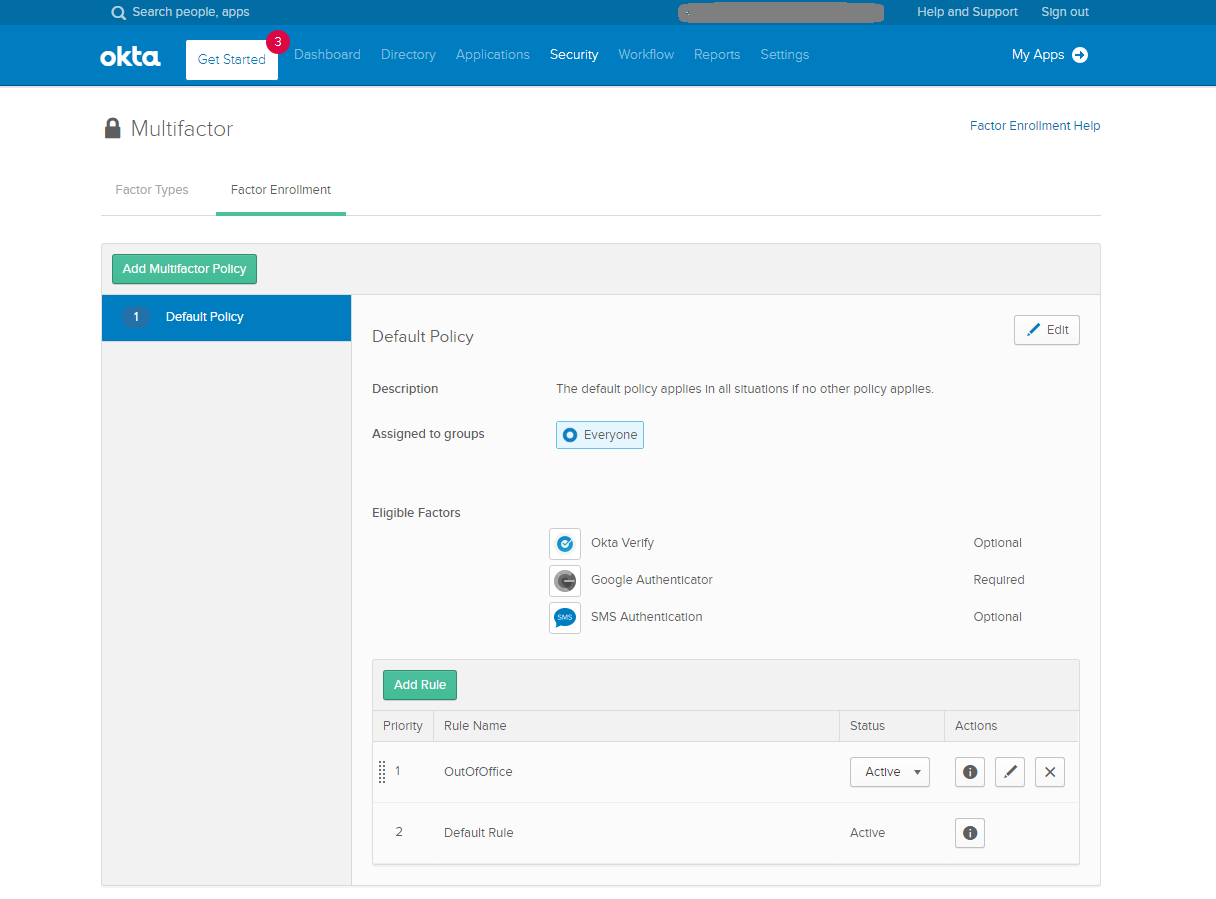

| Multifactor (多要素) | 11種類のファクターの有効無効設定と、適用ルールの設定 | |

| Identity Providers (IDプロバイダー) | FacebookやGoogleを含む、OIDCやSAML2.0などのIDP設定と適用ルール | |

| Delegeted Authentication (委任された認証) | AD/LDAP認証を利用してOktaにサインイン可能な設定(未使用) | |

| Networks (ネットワーク) | 特定IPアドレスや国などに基づくネットワークゾーンの定義 | |

| Device Trust (デバイスの信頼) | iOS/Windows/MacOSのデバイストラスト | |

| Administrators (管理者) | 管理者とグループ、および9種類のロールの設定 | |

| API (API) | OIDC/OAuth2を使った連携?(未使用) | |

| Workflow (ワークフロー) | ||

| Automations (オートメーション) | 何日間ログインしてなければ無効化や削除が可能 | |

| Inline Hooks (インラインフック) | (未使用) | |

| Event Hooks (イベントフック) | Webhook?(未使用) | |

| Reports (レポート) | ||

| Reports (レポート) | ログイン状況や認証のトラブルシュート | |

| System Log (システムログ) | すべてのログからフィルタしながら調査が可能 | |

| Settings (設定) | ||

| Account (アカウント) | 課金情報やサポート情報など | |

| Features (特徴) | ベータ版の機能On/Offなど | |

| Appearance (外観) | 表示、テーマ色、ロゴなど | |

| Customization (カスタマイズ) | カスタムドメイン、JITプロビジョニング、言語設定など | |

| Emails & SMS (メールとSMS) | アカウントロックなどのメール通知内容のテンプレ変更が可能 | |

| Downloads (ダウンロード) | AD同期エージェントなどの一覧ページ | |

| My Apps (私のアプリ) | 自分のページに移動できる | |

5. 主な機能の紹介とAzureADとの比較

ここからは、oktaの特徴的な機能を紹介しつつ、やり玉に挙げられるAzureADとの比較をしていきたいと思います。

フリートライアル期間の中でも実際は数日しか触っていませんので「実はこんな機能もあるよ!」みたいなご意見もあるかと思いますがご容赦ください。

アプリケーション連携の強さ

oktaでは通常のSAML2.0やOpenID Connectを利用した認証だけでなく、6,000種類を超えるアプリケーションとの連携(プロビジョニング)が可能となっています。

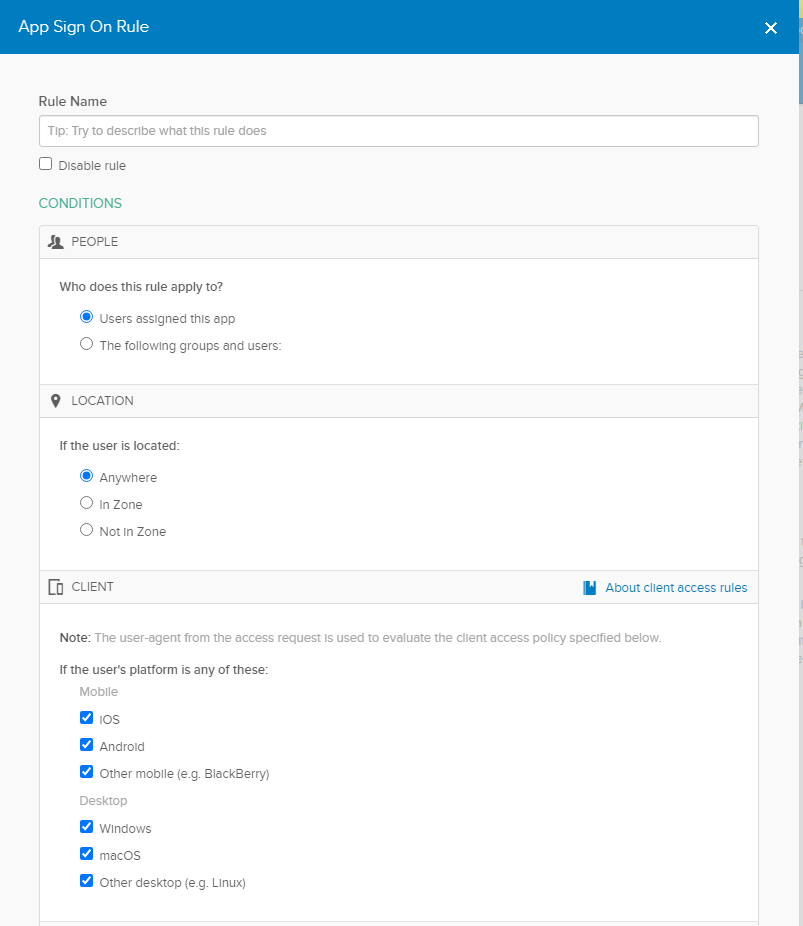

また、1つ1つのアプリに対して個別にサインインのポリシーを複数設定することができ、特定の人やグループ、ロケーション、クライアントデバイスなどで細かくアプリケーションへのログインを制御することが可能です。

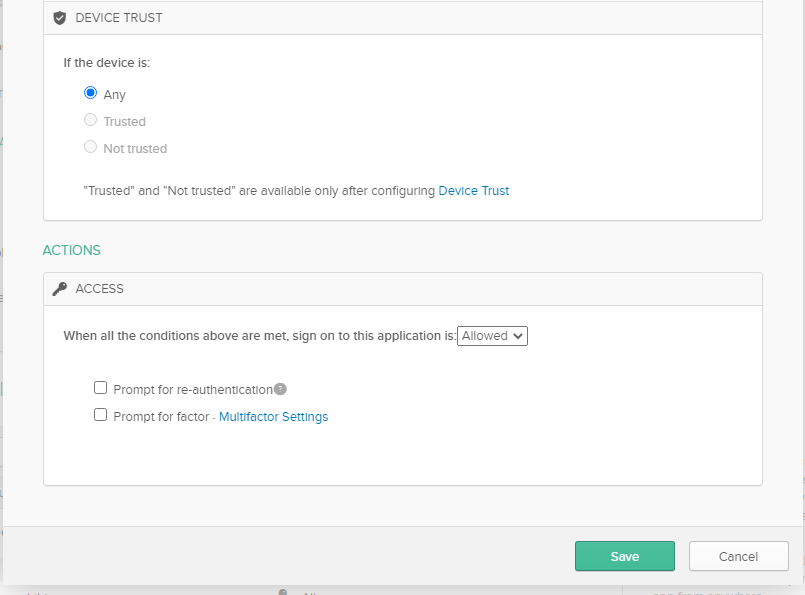

主な条件は以下の4種が指定可能となっており、条件にすべてマッチする場合にアクセスの許可/拒否や、再認証やMFAの要求のルールを設定することが可能です。

「このツールは本社ネットワークからしかログインさせたくないんだよね」のようなケースで使えそうですね。

<App Sign On Rule>

AzureADに備わっている「条件付きアクセス」でもほぼ同様の機能が利用可能ですが、AzureADの場合はP1,P2などのオプションライセンスとなっている点が料金の面で悩ましいところですね。

追加で条件付きアクセスを利用するかoktaに変えるか。

クレーム ルールと条件付きアクセスの比較 - docs.microsoft.com

https://docs.microsoft.com/ja-jp/archive/blogs/jpazureid/claimrule-conditionalaccess

Azure Active Directory の価格 クラウドの ID およびアクセス管理 - azure.microsoft.com

https://azure.microsoft.com/ja-jp/pricing/details/active-directory/

豊富なMFAと柔軟な認証制御

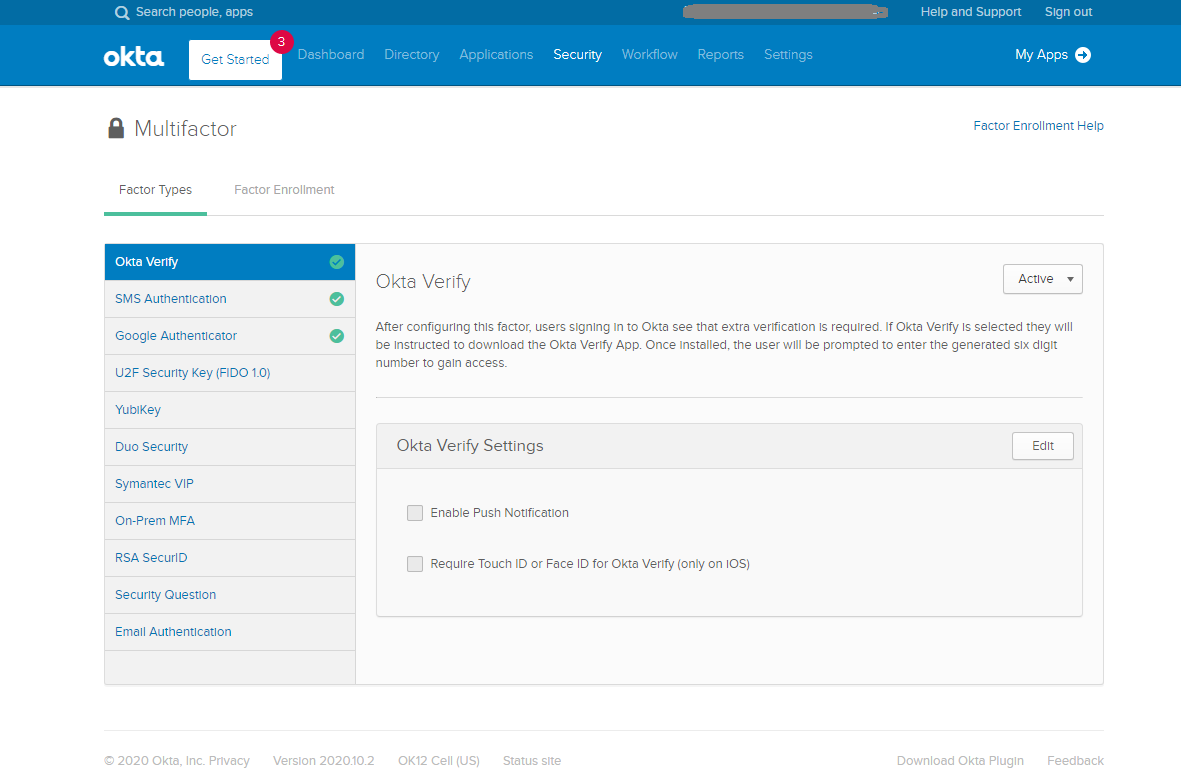

触っていて単純にすごいなと思った点がMFAファクターの豊富さです。

SMS、電話、アプリのような一般的なものはもちろんのこと、YubikeyやRSAなどのトークンを使った認証や、秘密の質問やメール認証など用途や場面で沿って柔軟に選べるのは企業にとってうれしいですね。

全て検証できている訳ではありませんので実際のところは分かりませんが、現在すでに利用しているシステムとも連携しながら使えると考えると移行もしやすそうですね。

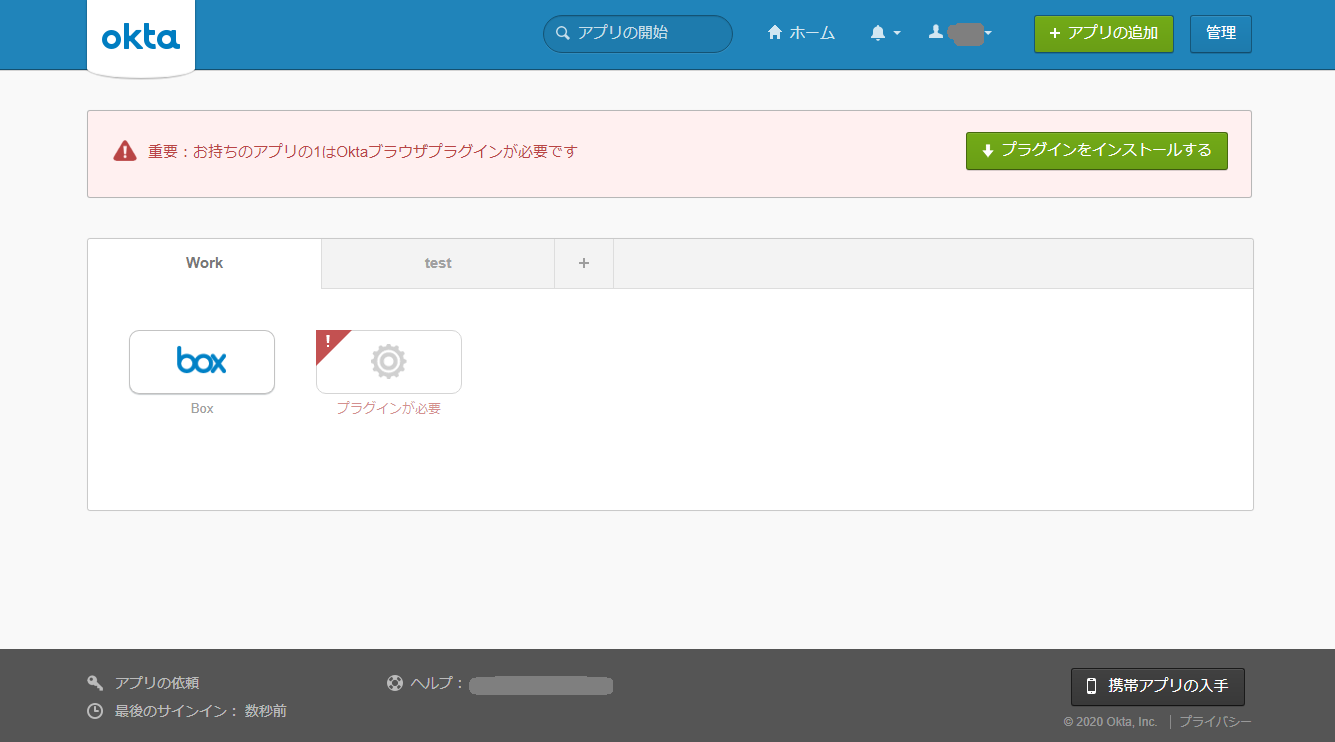

ポータルとしての利用

これはAzureにもOffice365ポータルというものがありますが、まずはoktaにログインさえすれば自分が使えるツールが分かるという視認性は重要ですね。

余談ですが、以前twitterにも投稿しましたがSAML認証の場合は認証シーケンスが2つあります。

SP-Initiated と IdP-Initiated で、サービスに直接アクセスしてから認証のためにIdpにリダイレクトさせて再度サービスにリダイレクトさせる方式か、Idpからログインさせてサービスにリダイレクトさせるかの違いですね。

利便性を考えるとSP-Initiatedは良いのですが、ちゃんとコントロールしていくためにもポータルとして使えるツールを明確化させるためにも現在ではIdP-Initiatedの方が都合が良いのかもしれませんね。

6. まとめ

せっかく30日間のフリートライアルを使わせていただいたのでちゃんとまとめを書いておきます。

oktaを触ってまず思ったことが、働き方や働く環境が変わっていく中でIDaaSの基盤として守るべきところや情シスがコントロールしたいところを確実に押さえているなという安心感です。

もちろん、SaaSはクラウドサービスであるがために認証さえ通ってしまえば場所もデバイスも問わず使えてしまうわけですが、そんなSaaSを認証という入り口で安全にかつ企業のルールに沿った形で提供しつつ、新しい働き方・環境にも対応してきているんだなとokta需要に納得しました。

私はoktaの回し者ではありませんしお世辞でもありませんが、「所詮余計な機能の付け足しが多いのでは?」という思いもあった検証前と比較して、実際に使ってみて過不足の無さと機能の一貫性に驚きました。

まだオンプレミスのActiveDirectoryから抜け出せない企業の情シス担当者の方には是非一度oktaをトライしてみることをおすすめします!

以上

お疲れ様でした。